Тепер, коли ви розумієте подробиці мереж ISA / TMG Firewall Networks, наступним кроком буде розуміння того, як з'єднувати ці мережі. Щоб хост в одній мережі ISA / TMG Firewall Network міг підключитися до хосту в іншій мережі ISA / TMG Firewall Network, мережа джерела і цільова мережу повинні бути з'єднані. З'єднання мереж ISA / TMG Firewall Networks здійснюється шляхом створення мережевого правила (Network Rule).

Мережеві правила з'єднують мережі ISA / TMG Firewall Networks одним з двох способів: NAT або Route. Коли ви підключаєте мережі ISA / TMG Firewall Networks один до одного, ви також визначаєте відносини маршрутизації між ними.

Замітка: Зверніть увагу на форму написання слова мережі, коли я пишу про мережах. Слово мережу ( 'network'), написане з маленької літери 'n', означає мережу в загальному сенсі, тоді як слово мережу (Network), написане з великої літери 'N', означає саме мережі ISA / TMG Firewall Network.

Скористайтеся послугами сучасної друкарні "Алмаз-принт". Ви можете надрукувати листівки, візитки, буклети, плакати та багато іншого ...

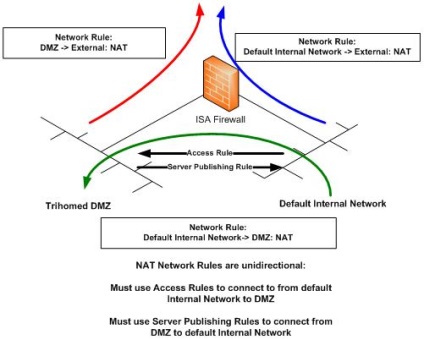

Загалом, ви використовуєте правила доступу для дозволу трафіку в обох напрямках при наявності відносин маршрутизації між Мережею-джерелом і цільової Мережею. Наприклад, якщо між вашою стандартної внутрішньої Мережею і Мережею DMZ встановлені відносини маршрутизації, то ви можете використовувати правила доступу для дозволу підключень зі стандартною внутрішньої Мережі до Мережі DMZ, а також використовувати правила доступу для дозволу підключень з Мережі DMZ до стандартної внутрішньої Мережі.

Зразкове мережеве правило показано на малюнку 1. Цей приклад демонструє мережеве правило, що з'єднує Мережа DMZ зі стандартною внутрішньої Мережею, а взаємини маршрутизації - це Route (маршрут).

Пам'ятайте, завжди має бути мережеве правило, що з'єднує Мережа-джерело і цільову Мережу. Навіть якщо ви створюєте правило доступу, яке дозволяє підключення вузла в одній Мережі до вузла в інший Мережі, спроби з'єднання будуть безуспішними, так як Мережі не з'єднані мережевим правилом. Цю проблему досить важко виявити і виправити, так як якщо ви перевірите журнали реєстрації подій брандмауера ISA / TMG, то в них ви лише знайдете інформацію про те, що спроба підключення була відкинута, але не знайдете жодної інформації про те, що проблема полягає в відсутньому мережевому правилі. По крайней мере, так було з брандмауерами ISA. У мене ще не було можливості перевірити це на брандмауерах TMG. Однак дана проблема повинна бути менш частою в брандмауерах TMG, оскільки при створенні нової Мережі TMG Network, майстер зажадає, щоб ви створили мережеве правило до того, як буде створена Мережа. З брандмауерами ISA все було навпаки, можна було створити Мережу, не створюючи при цьому мережевого правила.

Приклади мережевих правил

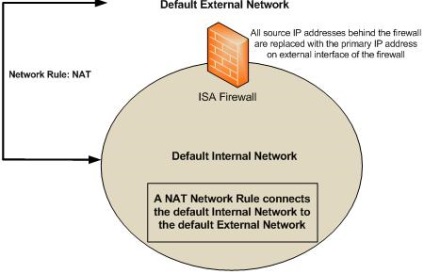

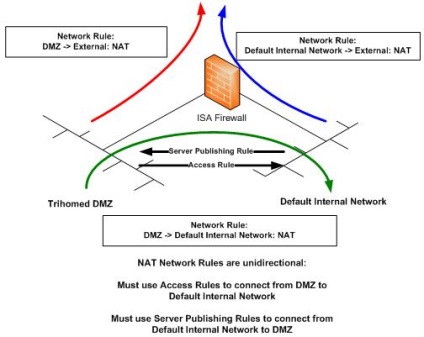

Щоб краще зрозуміти принцип роботи мережевих правил при з'єднанні Мереж ISA / TMG Firewall Networks, давайте розглянемо кілька прикладів. На малюнку 2 нижче показана типова конфігурація брандмауера ISA / TMG зі стандартною внутрішньої Мережею і стандартної зовнішньої Мережею. У цьому прикладі є мережеве правило, що з'єднує стандартну внутрішню Мережа зі стандартною зовнішньої Мережею, і мережеве правило, що визначає NAT взаємодія між Мережами.

Брандмауери ISA і TMG можна налаштувати з декількома мережевими картами. Кількість мережевих карт, які можна встановити на брандмауерах ISA або TMG, необмежено. Насправді, можна навіть створювати віртуальні картки за допомогою 802.1q VLAN тегірованія, якщо ваші мережеві карти і драйвери мережевих карт підтримують таку конфігурацію. Коли на брандмауерах ISA у вас встановлено кілька мережних карт, ви можете створювати Мережа ISA / TMG Firewall Network для кожної мережевої карти (пам'ятаєте нашу розмову про Мережах ISA / TMG Firewall Networks в першій частині цієї серії про те, що кожна мережева карта являє корінь ( 'root') кожної Мережі ISA / TMG Firewall Network).

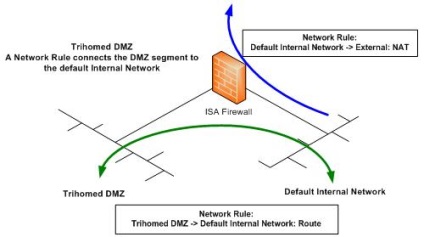

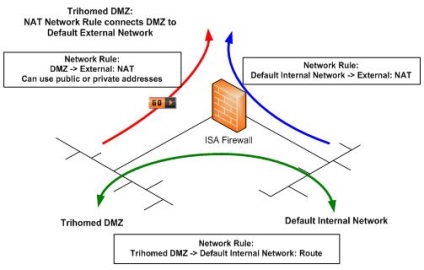

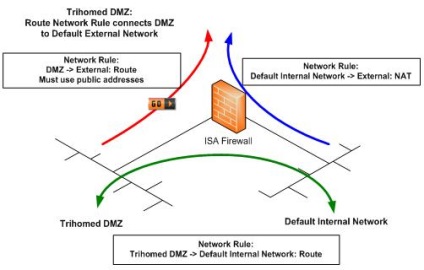

На малюнку нижче видно, що на брандмауері ISA встановлено три мережевих карти. Одна карта підключена до стандартної зовнішньої Мережі, одна - до стандартної внутрішньої Мережі, і одна - до Мережі DMZ. На брандмауері налаштоване два мережевих правила:

- Мережеве правило, що з'єднує стандартну внутрішню Мережа зі стандартною зовнішньої Мережею, а відносини маршрутизації - NAT

- Мережеве правило, що з'єднує стандартну внутрішню Мережа з Мережею DMZ, а натомість взаємини маршрутизації - Route

Цікава задумка - школа блогерів. Другий набір. Поспішайте!

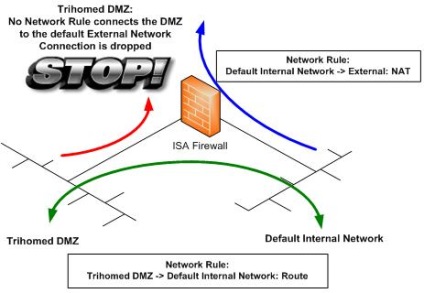

Що, по-вашому, відбудеться, якщо вузол Мережі DMZ спробує підключитися до вузла стандартної зовнішньої Мережі? Оскільки відсутня мережеве правило, з'єднують вузли Мережі DMZ з вузлами стандартної зовнішньої Мережі, спроба підключення буде відкинута, як показано на малюнку 4 нижче. Навіть якщо є правило доступу, що дозволяє підключення, спроба підключення буде безуспішною, оскільки відсутня мережеве правило, забезпечує з'єднання між цими Мережами.

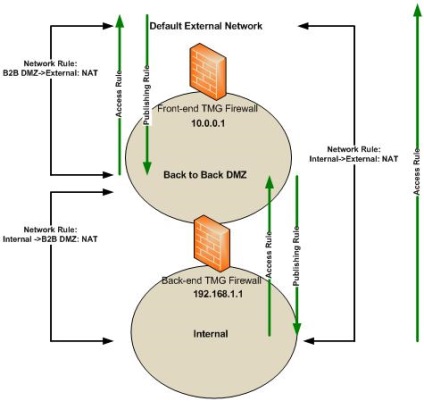

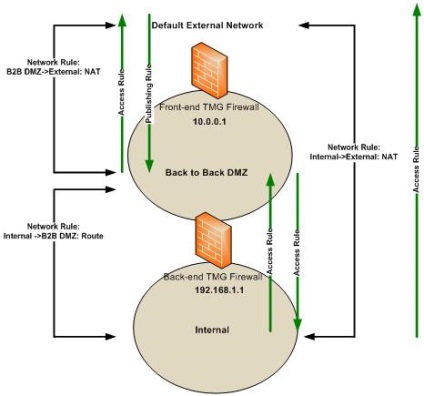

Наступна ситуація зазвичай викликає труднощі: конфігурація брандмауера ISA / TMG з'єднань внутрішніх інтерфейсів (back to back). У конфігурації з'єднань внутрішніх інтерфейсів є зовнішній (front-end) брандмауер ISA / TMG, підключений до інтернету, а також внутрішній (back-end) брандмауер ISA / TMG, який підключений до Мережі DMZ за зовнішнім брандмауером і внутрішньої мережі за внутрішнім брандмауером.

У типовій ситуації зовнішній брандмауер ISA / TMG має відношення маршрутизації NAT між мережею DMZ за зовнішнім брандмауером і основний зовнішньої Мережею. Внутрішній брандмауер ISA / TMG має NAT відносини маршрутизації між основною внутрішньої Мережею і основний зовнішньої Мережею.