Багато підприємств мають в своїй мережі кілька доменів Windows. Довірчі відносини між ними часом дуже складні, особливо в разі ієрархічних структур Active Directory. Ми розповімо про функціонування довірчих відносин, про способи їх встановлення, а також про те, яка базова інформація для цього необхідна.

ІТ-інфраструктура для вашого підприємства

Для більшості адміністраторів процес встановлення довірчих відносин все ще вимагає звикання, оскільки окремі поняття трохи заплутані. В результаті в технічному плані можливість зв'язку доменів Windows один з одним видається більш «загадкової», ніж є насправді (див. Малюнок 1). Тому спочатку зупинимося на основних поняттях.

У Active Directory існує два різних види довірчих відносин: «односпрямовані» і «двонаправлені». У першому випадку один домен довіряє іншому, але не навпаки. Користувачі Домену 1 можуть отримати доступ до ресурсів Домену 2, однак у користувачів Домену 2 немає доступу до ресурсів Домену 1. Природно, можливий і зворотний випадок. Інші варіанти довірчих відносин: «вихідні» та «входять». При вихідних довірчі стосунки Домен 1 довіряє Домену 2, т. Е. Користувачі Домена 2 можуть звертатися до ресурсів Домену 1.

При такому процесі домен, від якого довірчі відносини виходять, є довіряє доменом (Trusting Domain). Домен з вхідними довірчими стосунками - довірений домен (Trusted Domain), в ньому створюються облікові записи користувачів, що володіють правами в недовірливому домені.

У Windows NT 4.0 теж можна було встановлювати довірчі відносини, але не транзитивні. Якщо в Windows NT 4.0 створювалися довірчі відносини між доменами А і В, а також між доменами В і С, то це не означало, що домен А автоматично буде довіряти домену З або, навпаки, домен С - домену А. Цей зв'язок доводилося встановлювати вручну . У Active Directory робиться інакше. Домени можна пов'язувати практично без обмежень через домени, дочірні домени і дерева з автоматичним встановленням між ними довірчих відносин. У Active Directory кожен домен довіряє будь-якого іншого домену, якщо є частиною того ж лісу. Встановлювати довірчі відносини вручну можливо, але необхідності в цьому вже немає (ключова фраза: урізані довірчі відносини).

В окремому лісі існує певний регулюючий алгоритм: довірчі відносини автоматично створюються між вище і нижче-стоять доменами. Microsoft позначає цей тип як «підлеглі довірчі відносини». Крім того, довірчі відносини автоматично створюються між кореневими доменами окремих дерев. Однак довірчих відносин між підлеглими доменами різних дерев не існує. Вони довіряють один одному на основі транзитивних довірчих відносин (див. Малюнок 2). Довірчі відносини між кореневими доменами різних лісів називаються «довірчими стосунками між лісами» (Forest Trust).

При створенні декількох дерев в одному лісі особливе значення має шлях довірчих відносин. Оскільки довірчі відносини між підлеглими доменами різних дерев не створюються, при доступі до ресурсів може знадобитися оптимізація аутентифікації. При спробі звернутися до даних, що знаходяться в підлеглих доменах різних дерев, аутентифікація повинна пройти шлях до кореневого домена власного дерева, потім до кореневого домена іншого дерева і, нарешті, до підлеглого домену. Для прискорення цього процесу можна вручну встановити довірчі відносини між двома підлеглими доменами.

Управління довірчими відносинами здійснюється за допомогою додаткового модуля (Snap-in) «Домени Active Directory і довірчі відносини». Якщо викликати в ньому властивості будь-якого домену, то на відповідній вкладці можна знайти все його довірчі відносини і поставити нові. Якщо потрібно створити довірче відношення з зовнішнім доменом, то спочатку потрібно переконатися в тому, що розпізнавання імен між доменами здійснюється без помилок. Лише коли забезпечено стабільне і надійне дозвіл імен, можна встановлювати довірчі відносини. Тут буде корисна оптимальна інфраструктура серверів DNS / WINS. Справа в тому, що якщо потрібно створити довірчі відносини з доменом Windows NT 4.0, то сервер WINS підходить краще, ніж DNS. В принципі, зв'язок між доменом Windows NT 4.0 і доменом Active Directory можна встановити і без WINS, але вона буде нестабільною і складно реалізовується.

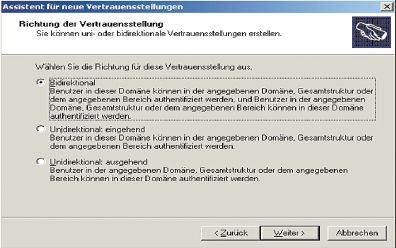

Щоб створити довірчі відносини, в додатковому модулі «Домени Active Directory і довірчі відносини» необхідно викликати властивості того домену, від якого вони повинні виходити. У вкладці «Довірливі стосунки» потрібно натиснути на кнопку «Нове довірливе ставлення». Windows запускає асистента. На другій сторінці відображається ім'я домену, до якого буде встановлюватися довірливе ставлення. Якщо це домен Active Directory, то слід використовувати ім'я DNS, в той час як для з'єднання з доменом Windows NT 4.0 найкращим вибором буде ім'я NetBIOS. Потім асистент перевіряє, чи можлива зв'язок з доменом і чи повинні довірчі відносини бути односпрямованим або двонаправленими (див. Малюнок 3).

При двунаправленном з'єднанні користувачі кожного з доменів можуть аутентифицироваться в іншому домені для отримання доступу до ресурсів. При виборі «Однонаправлені: вхідні» встановлюється, що даний домен є довіреною,

т. е. користувач цього домену може аутентифицироваться в іншому домені і звертатися до його ресурсів. У варіанті «Однонаправлені: вихідні» користувачі іншого домену можуть реєструватися в ньому, а ось користувачі цього домену в іншому - ні.

Потім визначається область аутентифікації довірчих відносин. Більшість адміністраторів використовують варіант «Общедоменная аутентифікація». При цьому користувачі одного домену отримують доступ до ресурсів іншого через групове членство або прямий дозвіл. Якщо ж вибирається варіант «Виборча аутентифікація», то для кожного сервера, до якого дозволений доступ користувачів іншого домену, в локальних настройках безпеки або правилах повинна активуватися опція «Може аутентифицировать». Така настройка підвищує безпеку, але водночас ускладнюється структура розподілу прав. Користувачам іншого домену автоматично відмовляється в доступі до окремих серверів підприємства.

Тепер слід скасувати відмову для кожного окремого сервера, а потім встановити пароль для довірчих відносин, який пізніше буде потрібно для верифікації та встановлення довірчих відносин в іншому напрямку. У наступному вікні потрібно вибрати, чи буде довірливе ставлення перевірятися. При створенні довірчих відносин з доменом Windows NT 4.0 потрібно спочатку встановити їх з боку цього домену. Користувачі отримують доступ до ресурсів лише після верифікації довірчих відносин як активних. Якщо створення довірчих відносин не вдається, то зазвичай це відбувається через проблеми з дозволом імен або наявністю прав.

ФІЛЬТРАЦІЯ SID В ДОВІРЧИХ ВІДНОСИНАХ

Однак при активації фільтра SID може трапитися так, що буде ігноруватися історія SID користувачів, які отримали її з інших доменів в результаті міграції. Тоді виникнуть проблеми з аутентифікацією при доступі до ресурсів, тому фільтр SID не завжди можна використовувати. Якщо фільтр застосовується для зміцнення довірчих відносин Windows NT 4.0, то тут проблеми виникають рідше, ніж при побудові зовнішніх довірчих відносин до домену в Active Directory. Якщо універсальної групі з Active Directory довіреної домену видаються дозволи на ресурси довіряє домену, то потрібно переконатися в тому, що ця група була створена саме в довіреному домені, а не в будь-якому іншому домені Active Directory. В іншому випадку вона не містить SID довіреної домену, і фільтр SID не дозволить доступ до ресурсів довіряє домену.

ДОВІРЧІ СТАВЛЕННЯ ДО домен NT 4.0

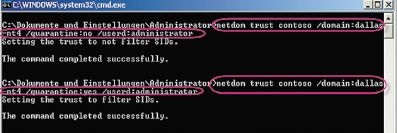

Фільтрація SID активується заново дуже простим способом. Опцію / quarantine потрібно встановити на: yes: Netdom trust / domain: / quarantine: yes / userD: / passwordD.

Іноді виникають проблеми з ус-тановленіе довірчих відносин. Виною тому - помилкове розпізнавання імен, захищені маршрутизатори між різними підмережами або помилки на серверах WINS. Якщо не виходить створити довірчі відносини між двома контролерами доменів, то часто допомагає створення файлу lmhosts на обох серверах. Цей файл знаходиться в папці Windowssystem32driversetc. Для забезпечення розпізнавання імен файл потрібно перейменувати в lmhosts без розширення. У вказаному файлі налаштовується дозвіл доменів, так що сервери DNS або WINS будуть пропускатися. Для цього потрібно додати в файл наступні рядки:

#pre #dom:

"