Зростання компанії - неминучий процес, рано чи пізно приходить до всіх. Збільшення кількості клієнтів, відкриття нових відділів, злиття, поглинання - все це збільшує кількість комп'ютерів, принтерів і інших пристроїв в мережі.

Для сегментації мережі використовується технологія VLAN, ми будемо використовувати її реалізацію 802.1Q, відому як port-based VLAN. 802.1Q дозволяє розподілити VLAN по портах комутатора. Є і інші реалізації VLAN, які ми зачіпати не будемо. Зауважимо, що 802.1Q підтримується не всім устаткуванням. Але, як правило, "розумні" комутатори це вміють.

Технологічно протокол 802.1Q вставляє в Ethernet-кадр 4 байта, 12 біт з яких є ідентифікатором VLAN (VID). Відповідно, максимальна кількість VLAN в цій технології може бути 4096.

Що потрібно перед проведенням сегментації:

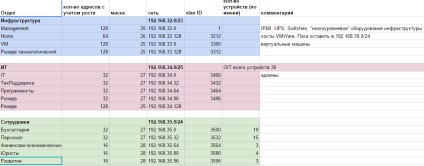

Насамперед необхідно виробити принцип поділу мережі. Як правило, спочатку виділяють control plane і data plane. В control plane виділяють management трафік (управління гіпервізорами, консолі серверів, управління мережевим обладнанням), data plane - бізнес дані (RDP, 1C, SMB). До control plane сегменту доступ повинен бути тільки з комп'ютерів системних адміністраторів, відповідно, ці машини теж необхідно виділити в окремий сегмент. І так далі, в залежності від рівнів доступу (інженерам не потрібен доступ до машин керівництва і т.д.). Залиште 20% запас для можливого розширення або зміни структури сегментації.

У мене вийшла така структура:

У зв'язку з цим кілька порад з особистого досвіду:

Практична частина

Працювати будемо з обладнанням Mikrotik (RB951G-2HnD. Хоча все девайси комплектуються одним ПО, тому все сказане буде справедливо і для інших моделей) і D-Link, дуже распространненость в секторі SMB.

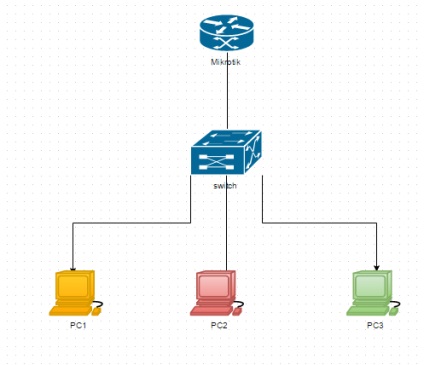

Отже, у нас є маршрутизатор Mirotik, комутатор D-Link DES-3200 і 3 робочих станції, які мають належати до різних сегментах.

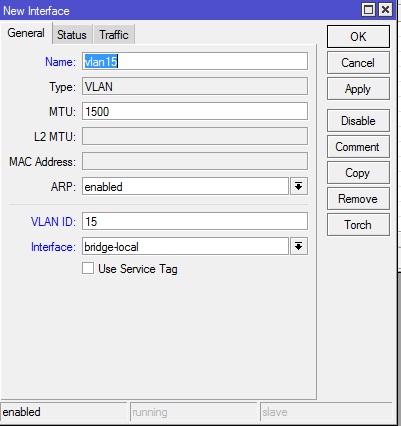

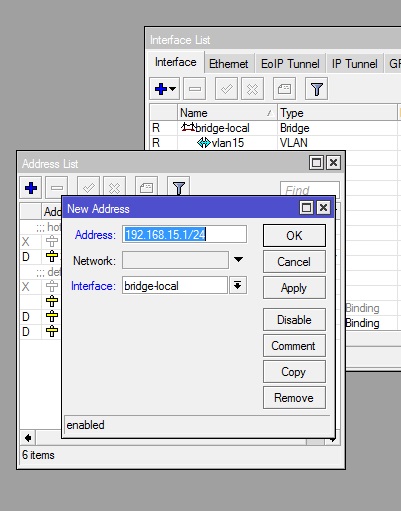

У ньому слід створити три віртуальних інтерфейсу VLAN. Ім'я: vlan15 vlan17, VID 15-17:

interface vlan add name = vlan15 vlan-id = 15 interface = bridge-local

interface vlan add name = vlan16 vlan-id = 16 interface = bridge-local

interface vlan add name = vlan17 vlan-id = 17 interface = bridge-local

Потім необхідно налаштувати DHCP-сервер на кожному інтерфейсі, але це виходить за рамки цієї статті.

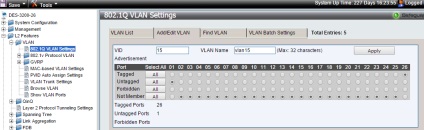

Налаштування комутатора.

Нехай маршрутизатор підключений до комутатора 26 портом, тому на цей порт повинні приходити всі VLAN'и Транки (тегірованние в термінології D-Link'a). З маршрутизатора все 3 VLAN'a ми віддали. Створюємо потрібний VLAN і робимо порт з потрібним комп'ютером акцесним (нетегірованний по-длінковскі).

Перед цим ОБОВ'ЯЗКОВО необхідно убарть з цього порту native VLAN (1), поставивши порт в положення Not Member при редагуванні VLAN 1. Деякі моделі комутатора просто не дадуть зробити порт нетегірованним, поки на ньому нетегірованно віддається будь-якої іншої ВЛАН.

На цьому настройка одного з сегментів закінчена, інші налаштовуються точно так же. Ми отримали 3 мережі в межах одного комутатора (насправді 4, адже є ще Native VLAN). У межах однієї мережі трафік нічим не обмежений (тільки настройками кінцевих пристроїв), а між мережами трафік ходить через маршрутизатор, на якому можна налаштувати правила фільтрації трафіку, пріоритезацію, різні мережеві настройки для кожного сегмента в його DHCP-сервері і так далі.