Олександра Гусєва

Фахівець з інформаційної безпеки,

ЗАТ "ІНФОПРО".

Загальна структура ЦОД

З огляду на, що можливості несанкціонованого використання ресурсів, що захищаються обумовлюються не технічними аспектами, а зловмисними діями, організаційні заходи відіграють важливу роль при створенні надійної системи захисту.

Для того, щоб говорити про ІБ в ЦОД і тим більше про складнощі її побудови, необхідно розуміти, що з себе представляє дата-центр.

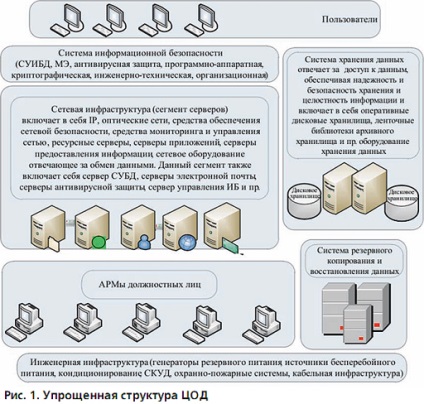

У загальному сенсі, відповідно до стандарту EIA / TIA-942, центр обробки даних - це будівля або його частина, первинною функцією яких є розміщення обладнання обробки і зберігання інформації, а також інженерних засобів, що забезпечують його роботу. За цими словами ховається цілий комплекс взаємопов'язаних обчислювальних потужностей. Для того, щоб приблизно представляти, про що йде мова, на рис. 1 приведена спрощена структура ЦОД, що відображає основні системи, що беруть участь в побудові дата-центру.

Звичайно, наведена схема і їй подібні ніколи не відіб'ють повну структуру, тому що для кожної телекомунікаційної компанії, для кожного банку, для будь-якої іншої структури ЦОД буде унікальним і містити ще цілий комплекс своїх блоків і зв'язків, але для даної статті дано загальне уявлення про склад дата-центру.

Загальна структура ІБ в ЦОД

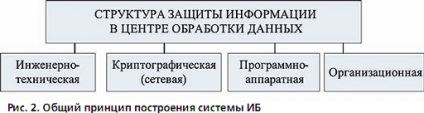

ЦОД є великий банк даних, і забезпечення їх захисту є однією з головних обов'язків його власника. Незалежно від принципової структури ЦОД при побудові ІБ необхідно забезпечити конфіденційність, цілісність і доступність інформації. Для більш якісного побудови ІБ весь ЦОД необхідно розділити на сегменти і розглядати кожен сегмент окремо. Система ІБ повинна бути структурованою і грунтуватися на комплексному підході до її побудови. Загальний принцип побудови системи ІБ вказано на рис. 2.

На перший погляд це може здатися стандартним набором правил, але цегляним парканом, озброєною охороною і антивірусом тут не обійтися.

Організація багаторівневої системи захисту

Для найбільш ефективної побудови системи ІБ ЦОД в статті представлений як комплекс, що складається з сегментів (рис. 1). Таку сегментацію необхідно детально пропрацювати в моделі загроз, для того щоб можна було врахувати всі можливі загрози і нівелювати наслідки їх реалізації.

Для кожного сегмента ЦОД необхідно створити кілька рівнів захисту, кожен з яких буде включати організаційні, програмно-апаратні і технічні заходи щодо забезпечення безпеки інформації. Все це передбачає комплексність системи захисту інформації. Для наочного уявлення нижче наведено загальний принцип побудови комплексної багаторівневої системи захисту (рис. 4).

Організаційна захист інформації (ОЗИ)

Зводиться до регламентації доступу до ресурсів, що захищаються, діяльності персоналу, функціональним процесам обробки даних. З огляду на, що можливості несанкціонованого використання ресурсів, що захищаються обумовлюються не технічними аспектами, а зловмисними діями, організаційні заходи відіграють важливу роль при створенні надійної системи захисту. ОЗИ передбачає розробку цілого комплексу нормативно-методичних і внутрішніх організаційно-розпорядчих документів. Організаційні методи також беруть участь в розмежуванні прав доступу і обліку знімних носіїв. Організаційними методами встановлюються правила роботи з інформацією.

Програмно-апаратна і мережевий захист інформації

Повинні забезпечувати захист від несанкціонованого доступу, сувору аутентифікацію, розмежування прав суб'єктів до кожного з ключових об'єктів ЦОД, моніторинг і контроль порушень ІБ, антивірусний захист, довірену завантаження і контроль цілісності даних, облік і контроль знімних носіїв, межсетевое екранування високого класу захисту з централізованим управлінням, захист віртуальної інфраструктури, установку сканерів для виявлення вторгнень і захист від несанкціонованого доступу. Передача і обмін даними повинні проводитися по захищених каналах.

Проблема побудови системи ІБ буде вирішена, тільки якщо створена і безвідмовно функціонує комплексна система захисту інформації, що охоплює весь життєвий цикл обчислювальної інфраструктури, починаючи від розробки і до її знищення, а також весь технологічний ланцюжок збору, зберігання і обробки інформації, що захищається.

Узагальнена багаторівнева модель захисту

Дана модель передбачає:

- охорону по периметру території об'єкта;

- охорону по периметру будівлі;

- охорону приміщення;

- захист апаратних засобів;

- захист програмних засобів;

- безпосередню захист інформації.

Складнощі побудови ІБ в ЦОД

фінансування

Забезпечення ІБ вимагає чималих витрат. І головне, що необхідно розуміти власнику ЦОД, - в разі недоцільною економії в кінцевому рахунку він втратить вже вкладені кошти. Наприклад, така ситуація може виглядати наступним чином: власник забезпечує безпеку зовнішнього периметра, обладнує його системою контролю доступу, обмежує проникнення сторонніх осіб на територію об'єкта, але при цьому нехтує розмежуванням доступу всередині самого об'єкта. Тоді стають актуальними загрози безпеки інформації, що реалізуються особами, вільно переміщаються по внутрішній території ЦОД. В цьому випадку система ІБ буде неефективною.

кадрове питання

Інша складність полягає в питанні, хто буде займатися побудовою системи ІБ. Причому проблема кадрового питання цілком актуальна навіть в цей час розвитку IT. Звичайно, складно отримати цілу команду професіоналів з великим досвідом роботи, проте досить буде знайти кілька хороших фахівців, які зможуть спрямовувати інших.

Що нам загрожує?

Ще одна складність полягає в коректному визначенні об'єктів захисту: необхідно розуміти природу виникнення можливих загроз. У цьому питанні велику роль відіграє знання структури конкретного дата-центру. Часто при побудові ІБ забувають про те, що дозвільна система повинна передбачати і порядок доступу до ресурсів, що захищаються осіб, які не працюють на даному підприємстві. Тобто необхідно розмежовувати доступ не тільки серед "своїх", а й серед "чужих". Завжди виникають складнощі при реалізації ОЗИ. Даний етап вимагає особливої уважності. Необхідно дуже ретельно опрацьовувати модель загроз, врахувати всі потенційні канали витоку інформації. На підставі моделі загроз буде будуватися система безпеки в цілому. Також важливим аспектом є розробка внутрішніх організаційно-розпорядчих документів і контроль за їх виконанням. Складнощі ІТЗІ полягають в різноманітті засобів захисту. Потрібна серйозна робота фахівців при розробці концепції системи безпеки. Інженерно-технічний захист перетинається з програмно-апаратної, і в даному секторі ІБ важливо ретельно підходити до вибору технічних засобів, які управляються програмним методом. Це необхідно для того, щоб уникнути можливих конфліктів програм різних типів і виробників. Ще один важливий аспект при виборі технічних засобів полягає в можливості взаємозаміни в разі доопрацювання і вдосконалення системи безпеки, що теж вимагає особливої уваги.

Серйозну роль відіграє організація захисту інформації в разі виникнення надзвичайної ситуації. Багато при побудові ІБ роблять помилку, нехтуючи даними етапом, що може привести до прямого збитку компанії в цілому.

висновок

Таким чином, ЦОД має на увазі комплексну безперервну систему захисту даних. Відповідно, при розробці та побудові комплексної системи захисту інформації необхідно дотримуватися певних методологічних принципів проведення досліджень, проектування, виробництва, експлуатації та розвитку захищаються ресурсів. Вибір методів захисту - це досить складна оптимізаційна задача, і при її вирішенні необхідно прораховувати ймовірність виникнення загроз безпеці інформації, вартість реалізації тих чи інших способів захисту та ін. Крім того, система захисту повинна постійно вдосконалюватися разом з розвитком обчислювальної інфраструктури. Проте, основною вразливістю системи захисту ЦОД є люди.

Проблема побудови системи ІБ буде вирішена, тільки якщо створена і безвідмовно функціонує комплексна система захисту інформації, що охоплює весь життєвий цикл обчислювальної інфраструктури, починаючи від розробки і до її знищення, а також весь технологічний ланцюжок збору, зберігання і обробки інформації, що захищається.