А саме, ми поміркуємо про цифрові підписи. Адже приємно бачити властивості свого зловреда такими:

Створюємо bat-файл з наступним змістом:

І кладемо поруч з ним наш зловредів, bot.exe. і самі програми, які необхідні для створення сертифіката і підписи їм бота (Cert2Spc.exe. makecert.exe. PVKIMPRT.exe. signtool.exe)

Запускаємо bat-файл ..

Вводимо будь-який пароль (в даному випадку він ВСЮДИ буде однаковим - 1111) і натискаємо ОК. Наступні два кроки так само:

Далі у нас з'являється віконце, де ставимо крапку навпроти "Так, експортувати закритий ключ", і тиснемо "Далі", "Далі", вводимо ПАРОЛЬ (1111), і в корені зберігаємо файл з ім'ям "sertifikat.pfx", в кінці тиснемо "Готово", і вуаля:

Наш бот підписаний

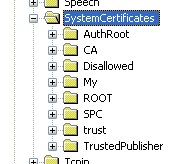

Далі коротко теорія: всі сертифікати, зберігаються в реєстрі (HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ SystemCertif icates \) за групами (Особисті; Інші користувачі; Проміжні центри сертифікації; Довірені кореневі центри сертифікації; Довірені видавці; Видавці, які не мають довіри)

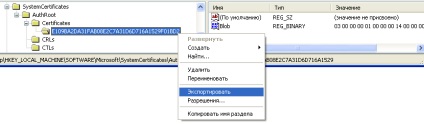

І кожен сертифікат є певним бінарним значенням

Мета: нам потрібно встановити СВІЙ сертифікат (будемо ставити в AuthRoot) і експортувати встановлені значення бінарного вигляду в * .reg файл. Для цього будемо використовувати утиліту certmgr.exe.

Створюємо bat-файл:

certmgr.exe -add -c sertifikat.cer -s -r localMachine AuthRoot

І кладемо поряд з sertifikat.cer і програмою certmgr.exe

Може у мене і дурний метод, але під руками не було ніякого монітора реєстру, а виртуалка була, ось і вирішив викрутиться. видалити ВСІ гілки В SystemCertificates. Видалили? Ок, тепер запускаємо вишесозданний батник, і оновлюємо реєстр, опа, додався наш сертифікат.

Далі ми його експортуємо в * .reg файл.

Отже, що ми маємо: підписаний нашим сертифікатом вірус, і безпосередньо reg-файл із записом, яку потрібно обов'язково встановити на ПК жертви (якщо ми її не встановимо, буде писати, що цифровий підпис недійсний. Тому що вона не збігається з існуючими там записами).