Доступ до сервера WebDAV через Internet

Якщо IIS-сервер ще не підключений до Internet, можна призначити файл-сервер WebDAV-сервером.

Налаштування безпечного WebDAV

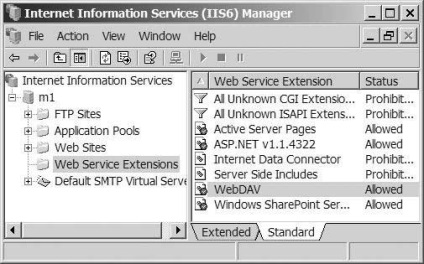

У наступних поетапних інструкціях передбачається, що IIS і WebDAV встановлюються на системі, відмінній від файл-сервера. У цьому випадку досить встановити IIS без активізації Active Server Pages (ASP) і будь-яких інших необов'язкових компонентів. Після установки IIS слід відкрити оснастку Internet Information Services (IIS6) Manager консолі Microsoft Management Console (MMC) (див. Екран 1), розгорнути папку Web Service Extensions і активізувати вузол WebDAV. Щоб максимально звузити поверхню атаки на IIS, не слід активізувати інші модулі розширення.

Екран 1. Активізація WebDAV в IIS 6.0

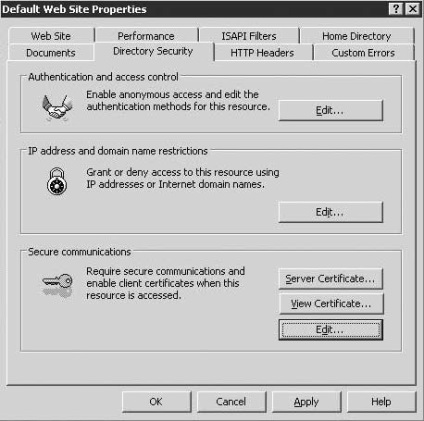

Екран 2. Параметри вкладки Directory Security

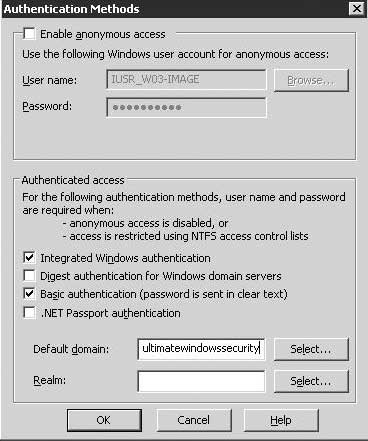

На наступному етапі необхідно зажадати, щоб всі користувачі при зверненні до сервера проходили перевірку справжності. На вкладці Directory Security слід клацнути Edit в розділі Authentication and access control. Скинувши прапорець Enable anonymous access (екран 3), потрібно встановити прапорець Basic authentication (password is sent in clear text). Не обов'язково вибирати звичайну перевірку автентичності, якщо на підприємстві є тільки клієнти Windows. Можна не звертати уваги на попередження про просте тексті від IIS - шифрування SSL вже активізовано. Стандартний домен слід налаштувати відповідно до параметрів домену, в якому розміщені облікові записи віддалених користувачів; в результаті користувачам не доведеться додавати перед своїми іменами domain name \. Вид діалогового вікна Authentication Methods повинен бути схожий на екран 3.

Екран 3. Правильно налаштовані параметри Home Directory

Налаштовуємо IIS на загальнодоступну папку

Необхідно переконатися, що IIS уособлює поточного користувача перед доступом до файл-серверу. Слід клацнути на кнопці Connect As ... і встановити прапорець Always use the authenticated user's credentials when validating access to the network directory. Щоб користувачі могли отримувати, відправляти і переглядати файли в папці через WebDAV, потрібно встановити прапорці Read, Write і Directory browsing на вкладці Home Directory (екран 4). Ці прапорці визначають тільки операції WebDAV, які може запросити користувач. Файл-сервер застосовує дозволу NTFS для доступу до файлів так, як ніби користувач підключений локально. Інші параметри на вкладці Home Directory активізувати не потрібно, а параметру Execute permissions слід привласнити значення, що забезпечує максимально надійний захист.

Екран 4. Правильно налаштовані методи Authentication Methods

На цьому завершується підготовка IIS до прийому запитів WebDAV для доступу до файл-серверу. Перед тим як відкрити WebDAV-сервер для зовнішнього світу, необхідно переконатися, що на сервері встановлені всі виправлення для системи безпеки IIS. Нарешті, можна відкрити відповідний порт брандмауера і приступити до роботи на серверній стороні.

активізація користувачів

проблеми безпеки

Наскільки безпечний цей метод? Віддалений доступ через WebDAV можна порівняти з безпеки з VPN-доступом на основі пароля користувача. Єдина відмінність - збільшена площа атаки WebDAV через відкритого порту 443. Однак, щоб скористатися HTTP для проникнення в систему, хакерам потрібно успішно пройти перевірку справжності. Щоб посилити безпеку, можна внести елемент невідомості, змінивши номер HTTPS-порту Web-вузла з 443 на більш високий. Слід мати на увазі, що при цьому обмежується доступ віддалених користувачів, що знаходяться за брандмауером іншої компанії зі строгими обмеженнями для вихідних з'єднань. Кращий спосіб ще більш надійно захистити будь-який тип Web-з'єднань - вимагати клієнтські сертифікати поряд з аутентифікацією із застосуванням пароля. Для отримання сертифікату віддаленим користувачам досить пройти по декількох Web-сторінок.