Продовжуємо знайомитися з вірутальних мережевою інфраструктурою VMware vSphere. У цьому пості ми розглянемо розширений функціонал, пропонований VMware для vSwitch.

Почнемо з функцій забезпечення безпеки:

- Security

- * Promiscuous mode enable / disable

- * MAC Address Change enable / disable

- * Forged Transmit enable / disable

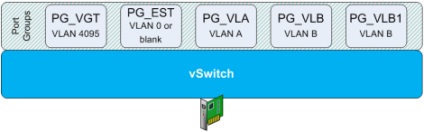

VLAN A - будь VLAN від 1 до 4094, а VLAN B - будь-який інший VLAN від 1 до 4094, але не рівний A. Конкретні цифри не мають значення, досить того, що VLAN'и не збігаються.

Отже, щоб побачити, хто з ким може спілкуватися:

Якщо vSwitch налаштований з включеним режимом "Promiscuous Mode", то vNIC в PG_VGT зможе побачити весь трафік vSwitch. У той же час, vNIC з PG_EST зможе побачити тільки трафік всередині своєї портгруппи (або будь-який інший портгруппи в EST режимі, VLAN = 0). В іншому таблиця досить проста для розуміння, за винятком колонки PG_VGT. Рядки PG_VLA, PG_VLB і PG_VLB1 містять і "Yes" і "No" - vNIC в PG_VLA (наприклад) зможе побачити трафік тільки для VLAN A, який може включати в себе трафік для PG_VGT.

MAC Address Change

- * У VDI оточенні при великій кількості створюваних і включаються ВМ

- * У середовищі, де ВМ стартують на хості-стартовому майданчику, а в подальшому перерозподіляються по іншим хостам за допомогою DRS.

Параметри Forged Transmit і MAC Address Change необхідно встановити в "Accept" для підтримки Unicast NLB.

Налаштування Traffic Shaping

vSwitch дозволяє контролювати ширину смуги пропускання трафіку, для цього є три параметра:

- Average Bandwidth. Це "гарантована" ширина смуги для передачі даних

- Peak Bandwidth. Це абсолютне значення стелі для швидкості передачі даних.

- Burst Size. І останній параметр Traffic Shaping, що відповідає за кількість байт, які можуть бути передані за одну "хвилю" трафіку на швидкості вище Average Bandwidth.

Додаткові функції безпеки

Віртуальні мережі в VMware vSphere. Standard vSwitch - частина 1.

При написанні статті використані матеріали "The Great vSwitch Debate" by Ken Cline.