ІТ-інфраструктура для вашого підприємства

1. Відключення невикористовуваних служб

Один з методів поширення Nimda має на увазі пошук серверів і комп'ютерів, що працюють з Microsoft IIS, щоб заразити ці машини, використовуючи помилку в IIS. Відключення будь-яких непотрібних служб і функцій - найефективніший спосіб захисту від можливих нападів. На яких мережевих комп'ютерах дійсно потрібно встановити IIS і чи всі вбудовані служби IIS (наприклад, ftp, SMTP, Network News Transfer Protocol, NNTP) необхідні навіть на цих машинах? Nimda атакує службу WWW (вона ж World Wide Web Publishing Service), але хто може поручитися, що наступний «хробак» не скористається вразливим місцем telnet? Я рекомендую без вагомих підстав не активізувати на серверах і робочих станціях наступні служби: ClipBook, FTP Publishing, IIS Admin, Indexing, Internet Connection Sharing (ICS), NetMeeting Remote Desktop Sharing, NNTP, Remote Registry, Routing and Remote Access, Simple TCP / IP, SMTP, telnet, Terminal Services, World Wide Web Publishing Service і Windows Media Services (WMS).

Що робити з комп'ютерами, яким потрібен доступ до однієї або декількох блокованим службам? Наприклад, як бути з робочими станціями, які потребують доступі до служби IIS WWW для роботи з Microsoft FrontPage? Можна побудувати особливі GPO, які активізують відповідні служби для окремих комп'ютерів.

2. Блокування IIS

Type можна привласнити значення frontpage: UnattendedServerType = frontpage; встановити Unattended = TRUE і зберегти файл.

Потім слід створити командний файл з ім'ям LockDownIfNotAlreadyDone.bat і записати в нього наступні рядки:

Щоб відредагувати GPO FrontPageWorkstationsPolicies, потрібно відкрити консоль Microsoft Managament Console (MMC) і вибрати Group Policy. У лівій панелі слід вибрати пункт Computer ConfigurationWindows SettingsScripts (Startup / Shutdown) і двічі клацнути на кнопці Startup в правій панелі, щоб відкрити діалогове вікно Startup Properties. Вміст папки Startup можна побачити, клацнувши на кнопці Show Files. Необхідно створити нову підпапку з ім'ям iislockd і скопіювати вміст C: iislockd в Startupiislockd. Потім слід повернутися в діалогове вікно Startup Properties, клацнути на кнопці Add, потім Browse, після чого перейти в каталог Startupiislockd і двічі клацнути на файлі LockDownIfNotAlready Done.bat. На завершення слід натиснути OK. У списку діалогового вікна Startup Properties з'явиться файл LockDownIfNotAlreadyDone.bat. Майстер IIS Lockdown Wizard автоматично запускається на будь-якому комп'ютері з FrontPageWorkstationsPolicies GPO. Коли наступного разу при початковому завантаженні комп'ютера буде виконаний LockDownIfNotAlreadyDone.bat, командний файл виявить папку iisalreadylockeddown і завершить роботу.

3. Блокування служби Server

«Черв'як» Nimda поширюється, проникаючи в колективні мережеві папки, і можна припустити, що мішенями майбутніх «черв'яків» стануть виконувані файли і документи в поділюваних папках. Служба Server, активізована за замовчуванням як на серверах, так і на робочих станціях, забезпечує поділ файлів і мережевий доступ до служб, журналам подій і завдань, що виконуються за розкладом. Можна відключити службу Server на робочих станціях, але це завадить дистанційно керувати комп'ютером з оснащення Computer Management консолі MMC. Якщо на машині не можна або небажано відключати службу Server, то для блокування з'єднань через службу можна задіяти два користувальницьких повноваження - Access this computer from the network і Deny access to this computer from the network ( «дозволити або заборонити доступ до комп'ютера з мережі») . Користувачі, які не мають права Access this computer from the network і працюють в режимі Deny access to this computer from the network, не можуть звернутися до жодного ресурсу, відкритого службою Server.

Як правило, в дистанційному доступі до робочої станції потребують тільки фахівці з обслуговування. Можна організувати групу WorkstationSupport, а потім створити GPO, застосовуваний до всіх робочих станцій. Якщо на підприємстві є організаційна одиниця (OU) Workstations, то GPO слід пов'язати з нею. Потім потрібно відредагувати GPO (в розділі Computer ConfigurationWindowsSettingsSecurity SettingsLocal PoliciesUser Rights Assignment), щоб присвоїти цій групі право Access this computer from the network.

По-друге, необхідно з'ясувати, чи всі члени лісу дійсно потребують доступу до файл-серверам і комп'ютерів, на яких запущено службу Server. Як правило, доступ до сервера необхідний лише подмножеству користувачів (співробітникам певного підрозділу або групи). За замовчуванням, члени групи Everyone, що об'єднує всіх користувачів лісу, мають право Access this computer from the network. Надавши це право лише подмножеству користувачів, можна скоротити число облікових записів, які можуть послужити трампліном для нападу на сервер через службу Server.

По-третє, необхідна продумана система захисту. Не слід забувати, що базові заходи безпеки, зокрема суворі обмеження на доступ до файлів, дозволяють різко обмежити поширення «черв'яків». Дозволи Write і Create потрібно надати лише дійсно їх потребують користувачам домену, і завжди дотримуватися принципу максимального обмеження повноважень.

4. Блокування мережевого доступу до комп'ютерів з використанням IPSec

Слід пам'ятати, що мета полягає не в захисті окремих комп'ютерів, а в захисті мережі і обмеженні сфери розповсюдження «хробака». Тому необхідно широко поширити дію політики IPSec на всі сервери і робочі станції лісу AD.

Було б дуже зручно заборонити комп'ютерів прийом будь-яких пакетів, крім посилаються машинами, з якими дана система повинна підтримувати зв'язок, але скласти і своєчасно оновлювати список довірених машин надзвичайно важко. Краще будувати політики IPSec на основі узагальнених характеристик трафіку.

Існують різні методи аутентифікації - Kerberos, з заздалегідь переданим (preshared) ключем, і аутентифікація на основі сертифікатів.

У нашому випадку метод Kerberos марний, так як кожен комп'ютер в лісі AD автоматично підтримує аутентифікацію Kerberos. Необхідно використовувати заздалегідь переданий ключ або сертифікати, щоб стежити за тим, які комп'ютери обмінюються один з одним даними. Простіше виконати аутентифікацію із заздалегідь переданим ключем, ніж використовувати сертифікати, для яких необхідний центр сертифікації (Certificate Authority, CA). Тому я розглядаю приклад заборони зв'язків між робочими станціями з використанням заздалегідь переданого ключа.

Для цієї мети потрібно створити дві політики IPSec: одну - для робочих станцій, іншу - для серверів.

У першому випадку робочі станції повинні використовувати режим зв'язку IPSec AH, з аутентифікацією за допомогою заздалегідь підготовленого ключа. Для обміну даними між робочими станціями і з зовнішніми Web-серверами Internet в політиці для робочих станцій необхідно передбачити виключення. Серверна політика буде відповідати комп'ютерів, які вимагають режиму AH з певним ключем. Для реалізації даного рішення необхідно спочатку побудувати організаційні підрозділи OU Workstations і OU Servers, зробити робочі станції і сервери членами відповідних OU, а потім створити пов'язані з OU об'єкти GPO, щоб реалізувати політики IPSec.

Обмеження трафіку між робочими станціями - лише один спосіб уповільнити поширення «черв'яків» за допомогою IPSec. Політика IPSec дозволяє обмежити обмін даними з певними серверами або вказати дозволені типи трафіку між фізичними вузлами, щоб не допускати поширення «черв'яків». Однак в цьому випадку адміністратор повинен ретельно проаналізувати наслідки і знати особливості мережевого трафіку, щоб випадково не блокувати робочі з'єднання.

5. Захист облікового запису адміністратора

Зараження робочої станції (і інших машин внутрішньої мережі) такими «черв'яками», як Nimda, може статися навіть при використанні Internet або читанні електронної пошти. А якщо «хробак» проникає в машину користувача, що має адміністративні повноваження, то область поразки ще більше збільшиться. Тому дуже важливо дотримуватися запобіжних заходів (зокрема, принцип необхідного мінімуму повноважень) при роботі з обліковими записами груп Administrators, Domain Admins і Enterprise Admins.

По-перше, кожному адміністратору слід надати дві облікові записи: одну - з адміністративними повноваженнями, іншу - без них.

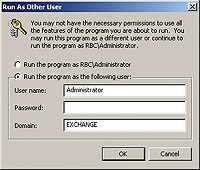

Екран 1. Перемикання для запуску програми з обліковим записом адміністратора.

6. видалення небезпечних асоціацій з типом файлів на робочих станціях

REGEDIT4 - обов'язковий заголовок, що визначає тип файлу. Для кожної асоціації, яку потрібно видалити, слід скопіювати і відредагувати другий рядок, замінивши VBS відповідним розширенням (наприклад, CMDFile). Перш ніж зберігати файл, слід дати йому ім'я deleteFileAssociations.reg. Потім потрібно відкрити командне вікно на локальній машині (щоб видалити прив'язку тільки на локальному комп'ютері) і ввести з клавіатури

Команда видалить зазначені підрозділи в розділі HKEY_CLASSES_ROOT реєстру, де зберігаються асоціації файлів. Наприклад, у наведеному прикладі повинен бути вилучений підрозділ VBSFile. За допомогою групової політики і сценаріїв початкового завантаження можна переслати .reg-файл на всі робочі станції мережі та виконати його автоматично (як описано в рекомендації 2).

Однак в процесі установки пакета оновлень або нової версії операційної системи віддалені асоціації з типом файлу можуть бути відновлені. Тому замість видалення асоціацій можна пов'язати небезпечні файлові розширення з іншими, нешкідливими, програмами (наприклад, notepad.exe) або скористатися шаблоном безпеки, щоб заборонити доступ з читання до розділів реєстру HKEY_CLASSES_ROOT, які відповідають блокується асоціаціям з типом файлу.

7. блокує вання IE

Nimda поширюється, заражаючи Web-сторінки; безсумнівно, таким же буде поведінка «черв'яків» і в майбутньому. Зломщики знайшли багато способів обійти вбудовані функції безпеки Java і інших мов сценаріїв, щоб отримати доступ до локальних дисків комп'ютерів з браузера, а потім і до ресурсів підключених до мережі серверів підприємства.

У Microsoft Internet Explorer (IE) налічується більше 20 параметрів захисту, які можна налаштовувати в чотирьох зонах: Internet, Local intranet ( «місцева»), Trusted sites ( «надійні вузли») і Restricted sites ( «обмежені вузли»). Відключити елементи управління ActiveX і сценарії - найнадійніший метод, але цей захід, швидше за все, не сподобається користувачам. Докладна розповідь про режими безпеки IE виходить за рамки даної статті.

Вибравши потрібні параметри IE, не обов'язково налаштовувати їх вручну для кожної робочої станції: можна знову скористатися груповою політикою. Щоб відредагувати GPO Default Domain Policy, слід відкрити оснастку Active Directory Users and Computers, Group Policy і відшукати параметри налаштування зон безпеки IE в розділі User ConfigurationWindowsSettingsInternet Explorer Maintenance. Потім необхідно знайти в розділі User Configuration AdministrativeTemplates WindowsComponents Internet Explorer потрібні параметри і заборонити користувачам змінювати конфігурацію IE в обхід політики. Слід мати на увазі, що редагування зон безпеки IE може вплинути на поведінку Outlook і Outlook Express, так як способи обробки поштових повідомлень на базі HTML в обох програмах визначаються зонами безпеки IE.

8. Своєчасне оновлення IE, програм і Windows

перспективне планування

Сучасні зломщики використовують складні комбіновані методи, і адміністратору необхідна продумана, багаторівнева оборона. Крім захисту по периметру мережі можна відключити непотрібні функції і обмежити трафік, щоб уповільнити поширення «черв'яків». Додаткова перевага цих заходів полягає в тому, що відпадає необхідність негайно завантажувати деякі виправлення, наприклад, призначені для рідко використовуються функцій IIS або непотрібних служб Windows. Мережа, в якій зайві функції і служби блоковані, набагато менш вразлива. Безумовно, з часом слід завантажити всі виправлення, щоб забезпечити максимально надійний захист. Не можна забувати, що для блокування і своєчасного оновлення всіх комп'ютерів необхідна автоматизація. Сценарії та групові політики Windows значно полегшують завдання адміністратора.

Поділіться матеріалом з колегами і друзями