У попередній частині статті, присвяченій технології DirectAccess, я розписав визначення термінів, пов'язаних з цією технологією, описав вимоги інфраструктури, необхідні для розгортання DirectAccess всередині організації, описав технологію підключення до локальної мережі за допомогою DirectAccess. У цій статті буде розглянуто підключення клієнта DirectAccess до ресурсів локальної мережі, описані винятки брандмауерів і дистанційне керування клієнтами DirectAccess, а також буде розказано про перевірку справжності DirectAccess. Окремим розділом винесено опис роботи NAP - технології Microsoft, призначеної контролювати доступ до мережі, побудованої на основі головного комп'ютера, виходячи з інформації про стан системи клієнтського комп'ютера. Також коротко описаний принцип моніторингу DirectAccess.

Інтернет-трафік і трафік інтрамережі

На відміну від віртуальних приватних мереж, які здатні під час роботи пропускати через себе весь вхідний і вихідний трафік Інтранета і Інтернету, при цьому значно уповільнюючи доступ до вказаних вище мереж, DirectAccess не пропускає через корпоративну мережу трафік Інтернету, в зв'язку з чим клієнт не помічає ніяких змін в доступі до Інтернету. Це відбувається тому, що DirectAccess. завдяки протоколу IP - HTTPS відокремлює трафік, що надходить в интрасеть від інтернет-трафіку, при цьому зменшуючи надходить обсяг зайвого трафіку до корпоративної мережі, що схематично відображено на наступному малюнку.

Мал. 1. За замовчуванням інтернет-трафік не прямує через сервер DirectAccess

Використовуючи параметри брандмауера Windows у режимі підвищеної безпеки, ІТ-адміністратори отримують можливість повністю управляти тим, які програми можуть відправляти трафік і до яких подсетям можуть звертатися клієнтські комп'ютери.

виключення брандмауера

У цій таблиці наведено вихідні виключення брандмауера для DirectAccess вхідного і вихідного трафіку сервера DirectAccess.

Наприклад, виключення для інтерфейсу Інтернету на брандмауері будуть мати такий вигляд:

[Any] allowed inbound to [IPv4 address of Internet-facing adapter on DirectAccess server] for [protocol or port]

[IPv4 address of Internet-facing adapter on DirectAccess server] for [protocol or port] allowed outbound to [Any]

У наступній таблиці наведено виключення брандмауера для вхідного і вихідного трафіку локальної мережі і клієнтів DirectAccess:

All IPv6 connectivity

UDP 500 IKE / AuthIP

Ця таблиця показує, що якщо є брандмауер між сервером DirectAccess і іншою частиною локальної мережі, порти і протоколи, які повинні бути відкриті на брандмауері, залежать від типу підключення і використовуються клієнтами DirectAccess для доступу до ресурсів в інтрамережі. Ці виключення дозволяють весь IPv 4 і IPv 6 трафік і з сервера DirectAccess клієнти можуть отримати доступ на контролери домену Active Directory. CAS. та інші ресурси інтранета.

Віддалене управління клієнтами DirectAccess

З DirectAccess. ІТ-адміністратори мають можливість віддаленого адміністрування клієнтських комп'ютерів DirectAccess. Вони можуть встановлювати оновлення безпеки, генерувати звіти про апаратну і програмної конфігурації, встановлювати додатки і навіть управляти комп'ютером клієнта за допомогою віддаленого робочого столу. З DirectAccess при зв'язку з клієнтами використовується виключно протокол IPv 6, і будь-який додаток, яке адміністратор використовує для підключення до віддаленого клієнту DirectAccess має підтримувати IPv 6.

Крім того, коли ІТ-адміністратор використовує додаток, яке підключається до клієнта DirectAccess, використовуючи Teredo як перехідну технологію для відправки трафіку IPv6 над IPv4, правило брандмауера з включеним чекбоксів Edge Traversal для цього додатку повинно бути дозволено і налаштоване на клієнтському комп'ютері.

• Використовувати опцію edge = yes в команді netsh advfirewall firewall при додаванні або зміні вхідного правила.

Для комп'ютера, який управляється за допомогою Teredo потрібно впевнитися, що у комп'ютера є дозвіл для вхідних луна-запитів ICMPv 6 і включено правило для Edge traversal. Команда Netsh.exe для цього правила застосовується наступним чином:

netsh advfirewall firewall add rule name = "Inbound ICMPv6 Echo request with Edge traversal" protocol = icmpv6: 128, any dir = in action = allow edge = yes profile = public, private

У наступному прикладі показано, як включити правило для віддаленого робочого столу з edge traversal використовуючи команду Netsh.exe:

netsh advfirewall firewall add rule name = "remote desktop" profile = public, private dir = in program = system action = allow protocol = tcp localport = 3389 edge = yes remoteip =

Для подальшого забезпечення аутентифікації і шифрування віддаленого робочого столу необхідно додати наступне правило:

netsh advfirewall firewall add rule name = "remote desktop" profile = public, private dir = in program = system action = allow protocol = tcp localport = 3389 security = authenc edge = yes remoteip =

Щоб використовувати ці параметри, ви повинні переконатися в тому, що підключення забезпечується за допомогою транспорту політики IPSec. який забезпечує зв'язок між сервером управління і клієнтом.

Доступні громадські імена

Підключення клієнтів між DirectAccess

В залежності від програми, клієнти DirectAccess можуть безпосередньо спілкуватися з іншими клієнтами DirectAccess. коли вони знаходяться за межами локальної мережі. Додатки, які дозволяють клієнтам безпосередньо підключатися один до одного, називаються Peer - To - Peer (P 2 P) додатками.

Для безпечного підключення до певних додатків потрібно:

• Створити транспортні правила IPsec. зв'язати їх з правилами брандмауера для кожної програми, яке клієнти будуть запускати, використовуючи загальні принципи політики:

Transport mode, RequestinRequestout, Non-Corp v6 <=> Non-Corp v6. Auth = Computer certificate, Profile = public, private

• Створити правила брандмауера Windows для кожного додатка. Наприклад, для віддаленого робочого столу правила будуть виглядати наступним чином:

Profile = Public, Private; Program = c: \ windows \ system32 \ mstsc.exe; Allow if secure + encryption; Inbound; TCP 3389

Для настройки IPsec правила можна використовувати команду Netsh:

netsh advfirewall consec add rule endpoint1 =

Щоб налаштувати правила брандмауера Windows за допомогою команди Netsh потрібно зробити наступне:

netsh advfirewall firewall add rule name = "remote desktop" profile = public, private program = system action = allow security = authenc protocol = tcp localport = 3389

Зрештою, додаткова безпека може бути налаштована для запобігання зв'язку між клієнтами DirectAccess при просте. Це можна забезпечити шляхом зміни правил безпеки з'єднання: action = requireinrequestout. яке може привести до втрати всіх не шифруються з'єднань хостів IPv6.

Вихідні підключення до інших клієнтів DirectAccess будуть забезпечені незалежно від їх додатків. Вихідні підключення до Інтернету і клієнтам, які не підключені до DirectAccess будуть не захищені.

Перевірка справжності DirectAccess

DirectAccess і захист доступу до мережі (NAP)

Як говорилося в попередній частині статті, NAP (Network Access Protection) - технологія компанії Microsoft. призначена контролювати доступ до мережі, побудованої на основі головного комп'ютера, виходячи з інформації про стан системи клієнтського комп'ютера.

NAP працює як з серверними, так і з клієнтськими компонентами. Щоб змусити компоненти клієнта і сервера працювати разом, потрібно налаштувати параметри NAP як на клієнтському комп'ютері, так і на сервері.

Компоненти сервера повинні засвідчувати працездатність клієнтських комп'ютерів, а також визначати мережеві ресурси, доступні клієнтським комп'ютерам.

Клієнтські компоненти відповідають за збір даних про статус працездатності клієнтських комп'ютерів, підтримка клієнтських комп'ютерів в працездатному стані, а також за передачу даних про статус працездатності клієнтських комп'ютерів компонентів сервера.

Щоб отримати доступ до мережі, клієнт NAP спочатку збирає відомості про працездатність з локально встановленого програмного забезпечення, званого агентами працездатності системи (SHA). Кожен встановлений на клієнтському комп'ютері SHA надає дані про поточні параметри або дії, для відстеження яких він призначений. Відомості з SHA збираються агентом NAP. який є виконуваної на локальному комп'ютері службою. Служба агента NAP виводить зведення станом працездатності комп'ютера і передає її одному або кільком клієнтам примусової захисту доступу до мережі. Клієнт примусової захисту - це програмне забезпечення, яке взаємодіє з точками NAP для доступу до мережі або зв'язку з нею.

Для дотримання політик безпеки і працездатності комп'ютерів і зниження ризику поширення шкідливих програм клієнтам, що не відповідає встановленим вимогам, можна заборонити доступ до ресурсів в інтрамережі і взаємодія з комп'ютерами, які відповідають всім вимогам. Використовуючи захист доступу до мережі (NAP) у поєднанні з DirectAccess. ІТ-адміністратори можуть зажадати, щоб клієнти DirectAccess були працездатні і відповідали корпоративним політикам і вимогам до працездатності. Наприклад, клієнтські комп'ютери можуть підключатися до сервера DirectAccess. тільки якщо на них встановлені останні оновлення безпеки та сигнатури шкідливих програм, а також виконані інші вимоги до налаштувань безпеки.

При використанні захисту доступу до мережі в поєднанні з DirectAccess клієнти DirectAccess з включеною захистом NAP повинні надавати сертифікати працездатності для перевірки автентичності при установці початкового підключення до сервера DirectAccess. Сертифікат працездатності містить посвідчення комп'ютера і підтвердження працездатності системи. Як описувалося вище, клієнт DirectAccess з включеною захистом NAP отримує сертифікат працездатності, відправляючи інформацію про стан своєї працездатності в центр реєстрації працездатності, розташований в Інтернет. Сертифікат працездатності повинен бути отриманий до установки з'єднання з сервером DirectAccess.

При використанні захисту доступу до мережі в поєднанні з DirectAccess клієнтський комп'ютер, що не відповідає вимогам працездатності, який був заражений шкідливими програмами, не може підключитися до локальної мережі через DirectAccess. що обмежує можливості поширення шкідливого коду. Для DirectAccess немає потреби в захисті доступу до мережі (NAP), хоча її використання рекомендується.

моніторинг DirectAccess

Статус сервера DirectAccess

Статус сервера DirectAccess оновлюється кожні 10 секунд шляхом опитування відповідних компонентів. Поки стан всіх компонентів в порядку, статус сервера також в порядку. Якщо один або кілька компонентів повідомляє про будь-якому попередженні, стан сервера також буде відображатися з попередженням. Якщо який-небудь з компонентів працює з помилкою, в статусі сервера буде відображатися помилка. Якщо одночасно присутні як попередження, так і помилки, то стан сервера буде відображатися з помилкою.

Список попереджень і помилок відображається разом зі статусом сервера, де можна також знайти і запропоновані варіанти вирішення. Основними повідомленнями про помилку є помилки пов'язані з пам'яттю і завантаженістю процесора. У деяких випадках можна отримати точне рішення, як, скажімо, Teredo сервер зупинений або відсутній інтерфейс ISATAP.

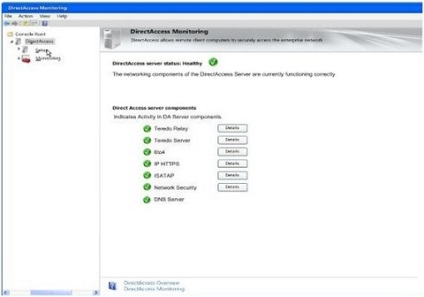

Рис.3. Приклад моніторингу вузла DirectAccess.

Компоненти сервера DirectAccess

Розділ компоненти сервера DirectAccess моніторингу показує загальний стан наступних компонентів: Teredo Relay, сервер Teredo, шлюз 6to4, ISATAP, IP-HTTPS, мережева безпека, і DNS-сервери. Тут також розташовані кнопки, які відображають детальну інформацію по кожному з компонентів (крім DNS-сервера), після натискання на яку відкривається оснащення «Монітор продуктивності» з лічильниками для обраного компонента.

У Teredo Relay. Teredo Server. ISATAP і 6 to 4 відображається статус «Працює» в тому випадку, якщо була якась активність в будь-якому з віртуальних інтерфейсів протягом цього інтервалу (10 секунд). IP - HTTPS і мережева безпека буде відображатися працездатними в тому випадку, якщо була одна або більше активних сесій або тунелів під час останнього встановленого інтервалу. Якщо компонент не зміг виконати необхідні дії, або знаходиться під атакою, то його статус змінюється на червоний (помилка). Якщо компонент знаходиться в режимі простою (або у нього не було активних завдань) - його статус жовтого кольору (попередження).

висновок

Показ: успадкувала Захищений