Вітаю, дорогі друзі, знайомі, відвідувачі та інші особистості. Як то кажуть, раді бачити всіх знову.

Для тих, хто ще з якихось причин не знайомий з RDP (а таких людей чимало), ми поки коротко (бо з часом ми присвятимо цей темі окремий цикл статей або рубрику) скажімо, що RDP вдає із себе протокол віддаленого робочого стола ( R emote D esktop P rotocol) і дозволяє підключатися до іншого комп'ютера / сервера / пристрою і керувати оним віддалено так, ніби Ви сидите перед ним фізично.

Штука ця знайома не з чуток всім тлумачним системним адміністраторам, багатьом айтішникам і деяким простим користувачам (які, як правило, виступали в якості, так би мовити, оператора віддаленого комп'ютера). Для звичайних користувачів, до речі, річ зручна в разі, якщо у Вас вдома кілька комп'ютерів і лінь ходити з кімнати в кімнату, щоб допомогти родичу, або ж Вам хочеться підключатися з робочого комп'ютера на домашній і навпаки. Загалом, застосувань безліч, але ми зараз не про те.

Так ось, давайте поговоримо про тему статті, а саме про те, як захистити від злому, приховати фізичне місце розташування і взагалі всіляко убезпечити свій сервер / комп'ютер / пристрій. До речі, рішення це, з певних причин, буде корисно і всіляким бізнесменам, провідним свій бізнес в Росії.

Захист сервера і IP-адреси RDP. Загальна концепція

Що стосується отримання доступу, то робиться це теж не дуже складно, хоча, звичайно, тут грає роль складність логіна-пароля, а так само кількість відкритих портів і ступінь їх захищеності. Приклад простого перебору автоматом зустрічається частенько, благо всякої автоматичної шушера, як ми і говорили, гуляє безліч.

Захист з використанням анонімного проксі і стороннього IP за допомогою SafeRDP

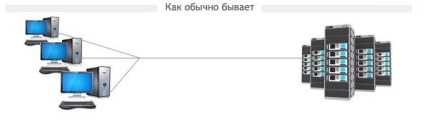

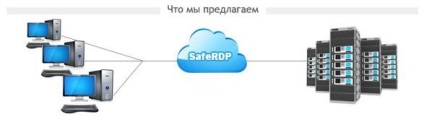

Якщо розглядати візуально (але спрощено), то ця конструкція, за заявами розробників, виглядає так:

Виглядає, звичайно, візуально ніби як наочно, але якось не дуже детально і докладно, тому звертаємося ще й до текстового опису сервісу від розробників, яке виглядає наступним чином:

Безпека і перевага нашої системи обумовлені наступним:

* - захист від скануючих програм. Мається на увазі, що, в основному, у багатьох «інструкціях» до добування (злому) вказані три основні кроки, а саме: (1) - сканування діапазонів IP; (2) - сканування портів на доступних IP; (3) - процес підбору паролів. А тому, якщо, як мінімум, виключити перший крок, то наступних може і не бути. Наша система дозволяє це зробити.

Ми ж вважаємо, що слова словами, картинки картинками, а нам, як і завжди, важливо перевірити все вищенаписане наживо. Тому давайте в деталях подивимося, як це виглядає поетапно:

Добрий день.

Для настройки послуги SafeRDP повідомте, будь ласка, на який IP / порт * має здійснюватися підключення.

Далі ми створюємо для Вас індивідуальне правило, і Ви підключаєтеся вже на новий наданий нами IP / порт.

* - якщо не вказано, то використовується 3389 (порт за замовчуванням), а після додавання правила система SafeRDP протягом години буде готова до роботи.

@ECHO OFF

:: win 7 + win xp

:: видаляє гілку реєстру в якій зберігаються записи про IP серверів на які заходив користувач

reg delete "HKEY_CURRENT_USER \ Software \ Microsoft \ Terminal Server Client" / f

:: відключає запущений сеанс віддаленого робочого столу

taskkill / F / IM mstsc.exe

:: стирає прихований файл Default.rdp який теж пам'ятає куди заходили (ХР)

pushd% USERPROFILE% \ Мої документи \

del / A / S / F * .rdp

popd

:: стирає прихований файл Default.rdp який теж пам'ятає куди заходили (WIN 7)

pushd% USERPROFILE% \ Documents \

del / A / S / F * .rdp

popd

:: очищає диспетчер облікових даних

pushd% USERPROFILE% \ AppData \ Roaming \ Microsoft \ Credentials \

del / Q / A H *. *

popd

:: очищає диспетчер облікових даних

pushd% USERPROFILE% \ AppData \ Local \ Microsoft \ Credentials \

del / Q / A H *. *

popd

:: очищає список недавно використаних програм (WIN 7)

del% appdata% \ microsoft \ windows \ recent \ automaticdestinations \ * / Q / F

:: стирає сам себе

del / Q / F% fpath %%

:: стирає сам себе дубль два (про всяк випадок)

del% 0

У двох словах якось так.

Ми покопирсався, в общем-то працює цілком бадьоро. Користуватися чи ні - вирішувати Вам.

Післямова

Ну і, звичайно ж, залишайтеся з нами! Все, як і завжди, для Вас і тільки для Вас! ;)

У мене виникає ще два питання :):

1. За віртуальному IP чи не зможуть Брут фізичний сервак, що їм (зловмисникам) заважає? Які у них там технології запобігання Брута?

Чи не простіше поставити в кінці кінців нормальний фаєрвол або в політиках встановити блокування на M хвилин після N невдалих спроб введення логіна-пароля?

Або приховати сервер за Керіо на Лінуксі.

2. Весь RDP трафік буде ходити через SafeRDP? Чи не позначиться це на відгуку при роботі з RDP?

1. Запитайте техпідтримку, вони швидко і якісно відповідають

А якісний фаєр стоїть на порядок / два порядки дорожче вартості послуг SafeRDP

Зараз питання не в грошах, а в безпеці.

І різниця не велика, для компанії.

Зараз абсолютно немає сенсу обговорювати вартість.

здрастуйте, проблема наступна: заходжу в будь-який браузер, пише, помилка підключення проксі серверу і інструкція як це виправити, виконую дії по інструкції: заходжу властивості оглядача> підключення> настройка мережі> ставлю галочку автоматичне визначення параметрів> прибираю галочку використовувати проксі сервер для локальних підключень > натискаю окей͵ заходжу знову> підключення> настройка сет> і все галочки на колишньому місці нічого не змінилося. підкажіть що робити,

Я не бачу сенсу тут її обговорювати, це виходить за рамки даного топіка.

Зайдіть на профільні сайти / форуми (захист, безпека) і почитайте. Буде інша думка.

Вовка боятися - в ліс не ходити (с) народна мудрість.