Дана публікація є другою частиною статті "Злом Windows за допомогою BackTrack 5 R1 і Metasploit Framework 4.0". У другій частині буде розказано про злом Windows за допомогою Armitage. Першу частину статті можна подивитися тут.

Злом Windows за допомогою Armitage

Armitage - графічний засіб Metasploit для управління ходом атаки. Воно візуалізує мети, пропонує експлойти, а також використовує інші можливості середовища Metasploit.

Кращими характеристиками Armitage можна назвати:

- Наявність графічного інтерфейсу

- Автоматичний підбір експлойтів

- Вибір і настройка експлойтів

- Використання представленого в Metasploit SOCKS проксі сервера

Armitage присутній в повному установчому пакеті Metasploit 4.0.0. Книга охоплює всі, що нам знадобиться, в тому числі Java 1.6.0+ і Metasploit 4.0.0+. Інформація про базу даних та способи підключення до неї представлена тут.

Почнемо веселощі з armitage

Для початку покажу шлях до самої програми.

Backtrack-> Exploitation Tools-> Network Exploitation Tools-> Metasploit Framework-> armitage

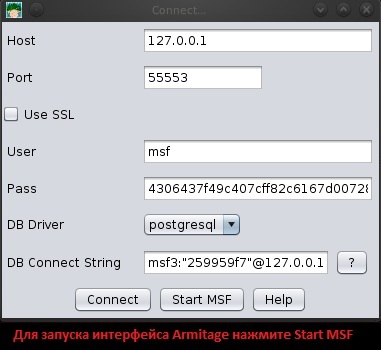

Після виклику armitage ви побачите представлене нижче меню. Клацніть Start MSF.

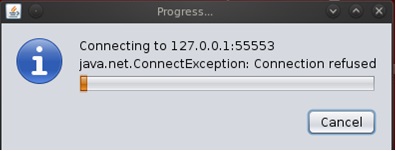

Зараз починається процедура підключення. Вона займає максимум 4 хвилини.

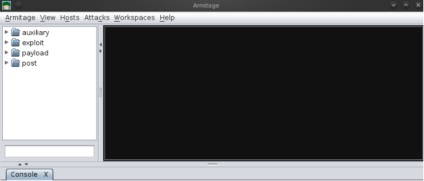

Тепер у нас запущений Armitage, готовий допомогти нам у здійсненні задуманого.

Для виконання атаки вказівок, поданих нижче кроків.

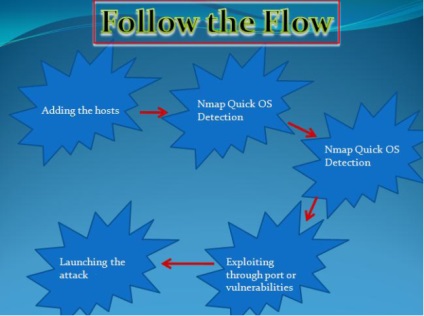

Крок 1. Додавання хоста

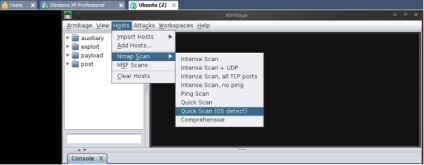

Додати хост ви можете або вручну, або за допомогою сканування мережі з допомогу Nmap Quick Scan. Я покажу спосіб з використанням Nmap, який швидко і легко дозволяє визначити операційну систему.

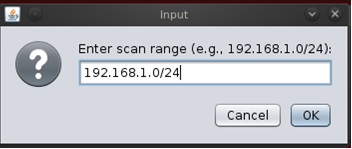

Заповнюємо діапазон мережі на наш розсуд.

Зараз можна піти випити пива, тому що сканування займе тривалий час.

Після тривалого сканування всієї величезної мережі nmap видав мені всього ОДИН комп'ютер. Жарт. Я використовую VMWare, тому в мережі є тільки один вразливий ПК. Але якби ми сканували справжню мережу, список був би набагато більше.

Крок 2. Вектори атаки

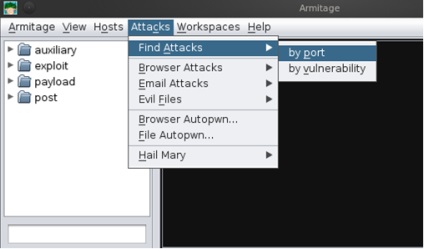

Нам було запропоновано два види атаки: по порту і по уразливості. Якщо ви збираєтеся проводити атаку через мережу, вам слід вибрати тип «по порту», тому що коли розмова йде про атаку операційної системи, даний тип атак набагато ефективніше.

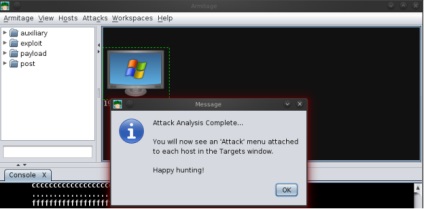

Аналіз майбутньої атаки виконаний, тепер ми готові провести саму атаку на відповідний ПК.

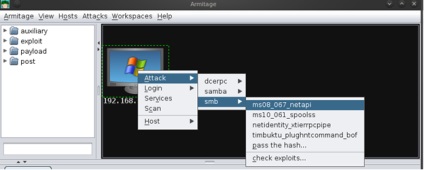

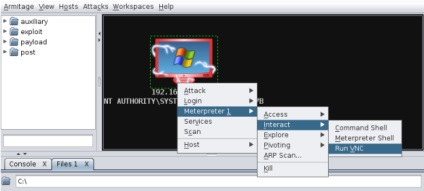

На скріншоті представлено меню атаки. Вибираємо працює з пам'яттю smb експлойт з назвою ms08_067_netapi. Той же, що ми вибирали в ході налаштування вручну.

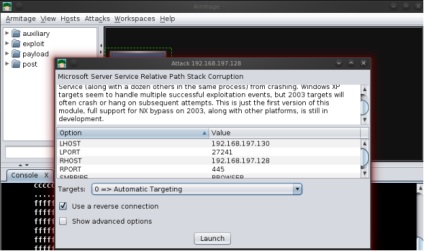

Тепер ми готові до завантаження шкідливого ПО, яке допоможе нам в здійсненні підключення на цільовий комп'ютер.

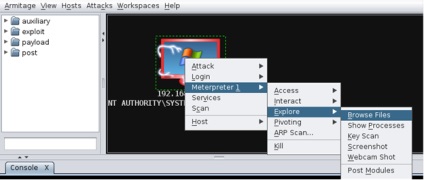

Як можна бачити на попередньому малюнку, комп'ютер повністю під нашим контролем. Нова активна сесія відкрита через meterpreter 1.

Давайте подивимося, що є на комп'ютері жертви, а також залишимо пару слідів.

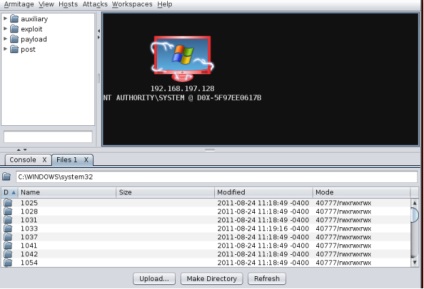

У нас є три варіанти дій. Ми можемо завантажити будь-які дані на машину жертви. створити або видалити каталог або, що найстрашніше, запустити будь-який виконуваний файл, наприклад, шкідливе ПЗ, дестабілізуючий систему.

Тепер давайте протестуємо віддалене підключення через VNC до зламаної машини.

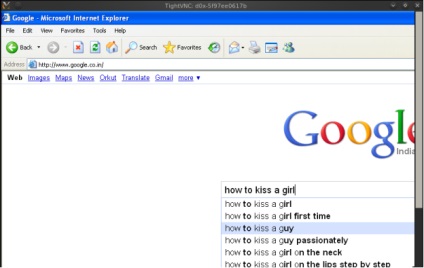

Після натискання Run VNC ми підключаємося до машини жертви за допомогою віддаленого робочого столу. Ми домоглися поставленої мети.

Давайте подивимося, що жертва робить на своєму комп'ютері в «прямому ефірі».

Відмінно, наша жертва шукає рада, як поцілувати свою подружку: P Але стійте! Жертва виділяє фразу «як поцілувати хлопця»: P. Наша жертва - дівчина! Джек-пот! J

Серйозні факти, які часто не усвідомлюють

Можливо на перший погляд зламати windows дуже просто, але я боюся, що цього не станеться при грамотному використанні брандмауера і інших функцій безпеки. Я намагався отримати доступ до комп'ютера з увімкненим брандмауером, але так і не зміг. Перед написанням цієї статті я прочитав безліч робіт на дану тему, але ні в одній з них не йшлося про те, як отримати доступ до машини, що захищається брандмауером і іншим забезпечує захист ПО. Можливо, я в чомусь і не правий, в такому випадку спробуйте зробити це самі і поділіться досвідом зі мною J.

Рахул Тьягі - тренер корпорації Ethical Hacking, має 4-річну досвід в сфері комп'ютерної безпеки і етичного хакинга, метою якого є збільшення безпеки організації. Працював головним представником TCIL-IT в м Чандігарх і віце-президентом індійської компанії по кібер-безпеки і протидії хакерам.