Цей документ описує, як налаштувати пристрій адаптивної захисту Cisco (ASA) як проксі для Citrix Reciever на мобільних пристроях. Ця функція надає безпечний віддалений доступ для додатка Одержувача Citrix, яке працює на мобільних пристроях до серверів Інфраструктури віртуального робочого столу (VDI) XenApp / XenDesktop через ASA, який позбавляє від необхідності Шлюз доступу Citrix.

попередні умови

вимоги

Компанія Cisco рекомендує попередньо ознайомитися з наступними предметами:

- Citrix Reciever

- Безкліентий WebVPN

- ASA повинен мати дійсний сертифікат ідентифікації, якому довіряють мобільні пристрої.

- Інтерфейс XML повинен бути включений і налаштований на сервері Citrix XenApp / XenDesktop / Storefront.

використовувані компоненти

Цей документ не має жорсткої прив'язки до яких-небудь конкретних версій програмного забезпечення і устаткування.

Відомості, представлені в цьому документі, були отримані від пристроїв, що працюють в спеціальній лабораторній середовищі. Всі пристрої, описані в цьому документі, були запущені з чистою (стандартної) конфігурацією. У робочій мережі необхідно вивчити потенційний вплив всіх команд до їх використання.

Підтримувані мобільні пристрої

Це - список підтримуваних мобільних пристроїв:

демонстрація

Для спостереження демонстрації цього процесу відвідайте наступну веб-сторінку:

Загальні відомості

Шлюз доступу Citrix (CAG) був традиційно єдиним способом надати безпечний віддалений доступ віртуалізувати ресурсів Citrix (робочі столи і додатки). У типовому розгортанні такий пристрій було б розташоване позаду брандмауера в Демілітаризованої зоні (DMZ). Ця функція додає функціональність ASA для підтримки безпечних віддалених з'єднань до дійсним ресурсів від мобільних пристроїв.

Традиційні розгортання вимагають присутності CAG, який, як правило, розташовується позаду брандмауера:

З ASA з'єднання з внутрішніми ресурсами Citrix можливі без CAG:

Для ASA, щоб бути в змозі до проксі - підключень від Одержувача Citrix до сервера Citrix, ASA є уособленням Доступу Citrix.

Ось список підтримуваних методів аутентифікації ASA з Одержувачем Citrix:

- ЛОКАЛЬНИЙ

- Domain

- SecurID RSA за допомогою власного протоколу SDI.

- ASA також підтримує режими проблеми, які включають наступний маркер, новий PIN, і минули режими PIN.

- Двухфакторная аутентифікація (RSA і Протокол LDAP)

обмеження

- Доступи клієнта отримувача Citrix тільки один Сервер XenApp / XenDesktop за один раз. В результаті проксі ASA запитують до одного XenApp / XenDesktop на сеанс VPN також. Коли клієнт отримувача Citrix з'єднується, ASA вибирає перший XenApp / XenDesktop, налаштований.

- Перенаправлення HTTP не підтримується, так як поточна версія програми Одержувача Citrix не працює з перенаправлення.

- Перевірки сертифіката клієнта, повідомлення закінчення терміну дії пароля, Cisco Secure Desktop (CSD), і все в CSD (не тільки Безпечне Сховище) не підтримується, коли автономні / мобільні клієнти використовуються, тому що автономні / мобільні клієнти інфраструктури віртуалізації не розуміють ці поняття.

команди CLI

Примітка:

введіть - тип VDI. Для отримувача Citrix типом повинен бути Citrix.

url - повний URL сервера XenApp або XenDesktop, який включає HTTP або HTTPS, ім'я хоста, номер порту, а також шлях до сервісу XML. Ім'я хоста і робочий тракт XML можуть містити безкліентий макрос. Якщо робочий тракт XML не надано, шлях за замовчуванням / Citrix / pnagent / використовується.

ім'я користувача - ім'я користувача, яке використовується для входження в сервер інфраструктури віртуалізації. Це може бути безкліентим макросом.

пароль - пароль, який використовується для входження в сервер інфраструктури віртуалізації. Це може бути безкліентим макросом.

domain - домен, який використовується для входження в сервер інфраструктури віртуалізації. Це може бути безкліентим макросом.

Сервери Примітка: XenAPP зазвичай настроюються для слухання порту 80, таким чином, VDI повинен бути налаштований з HTTP замість HTTPS.

Мобільні користувачі Одержувача Citrix можуть вибрати тунельну групу, в той час як вони автентифіковані з ASA. Вибір тунельної групи дозволяє підтримку інших протоколів аутентифікації і серверів XenApp / XenDekstop для доступу VDI. Адміністратори в змозі налаштувати тунельну групу як за замовчуванням для доступу VDI. Коли користувачі не роблять вибір тунельної групи, ця група налаштованого тунелю використовується:

- application_name - назва програми. Єдине додаток, в даний час підтримується, є одержувачем Citrix.

- ім'я групи тунелів - назва поточної тунельної групи, яка буде використовуватися в якості за замовчуванням для доступу VDI зазначеного типу.

приклад конфігурації

Це допустимі приклади конфігурації VDI:

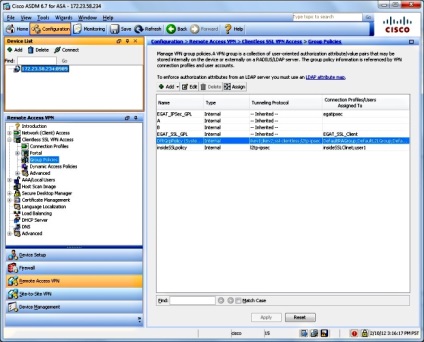

Конфігурація менеджера пристроїв адаптивної безпеки (ASDM) (ASDM)

- Перейдіть до Asdm> Конфігурація> VPN для віддаленого доступу> Політика Access> Groups VPN SSL без клієнта: