Аудит інформаційної безпеки може не тільки дати банку право здійснення певних видів діяльності, а й показати слабкі місця в системах банку. Тому підходити до вирішення про проведення та виборі форми аудиту необхідно зважено

Аудит інформаційної безпеки проводиться або з метою перевірки виконання нормативних актів, або з метою перевірки обґрунтованості і захищеності застосовуються решени

Але який би термін не використовувався по суті, аудит інформаційної безпеки проводиться або з метою перевірки виконання нормативних актів, або з метою перевірки обґрунтованості і захищеності застосовуваних рішень. У другому випадку аудит носить добровільний характер, і рішення про його проведення приймається самою організацією. У першому ж випадку відмовитися від проведення аудиту неможливо, та як це тягне за собою порушення встановлених нормативними актами вимог, що призводить до покарання у вигляді штрафу, призупинення діяльності або іншим формам покарання.

У разі обов'язковості аудиту він може проводитися як самою організацією, наприклад, у формі самооцінки (правда, в цьому випадку про «незалежність» вже не йдеться і термін «аудит» застосовувати тут не зовсім правильно), так і зовнішніми незалежними організаціями - аудиторами. Третій варіант проведення обов'язкового аудиту - контроль з боку регулюючих органів, наділених правом здійснювати відповідні наглядові заходи. Цей варіант частіше називається не аудитом, а інспекційною перевіркою.

Так як добровільний аудит може проводитися абсолютно з будь-якого приводу (для перевірки захищеності системи ДБО, контролю активів придбаного банку, перевірки знову відкривається філії і т.п.), то даний варіант розглядати не будемо. У цьому випадку неможливо ні чітко окреслити його межі, ні описати форми його звітності, ні говорити про регулярність - все це вирішується договором між аудитором і об'єкт аудиту. Тому розглянемо лише форми обов'язкового аудиту, властиві саме банкам.

Міжнародний стандарт ISO 27001

З ISO 27001 пов'язані і кілька не самих очевидних і не часто згадуваних моментів

Однак з ISO 27001 пов'язані і кілька не самих очевидних і не часто згадуваних моментів. По-перше, аудиту з даного стандарту підлягає не вся система забезпечення інформаційної безпеки банку, а тільки одна або декілька з її складових частин. Наприклад, система захисту ДБО, система захисту головного офісу банку або система захисту процесу управління персоналом. Іншими словами, отримання сертифікату відповідності на один з оцінюваних в рамках аудиту процесів не дає гарантії, що інші процеси знаходяться в такому ж близькому до ідеального стану. Другий момент пов'язаний з тим, що ISO 27001 є стандартом універсальним, тобто придатним до будь-якої організації, а значить, не враховує специфіку тієї чи іншої галузі. Це призвело до того, що в рамках міжнародної організації по стандартизації ISO вже давно ведуться розмови про створення стандарту ISO 27015, який є перекладанням ISO 27001/27002 на фінансову галузь. У розробці цього стандарту активну участь бере і Банк Росії. Однак Visa і MasterCard проти проекту цього стандарту, який вже розроблений. Перша вважає, що проект стандарту містить занадто мало потрібної для фінансової галузі інформації (наприклад, по платіжним системам), а якщо її туди додати, то стандарт треба переносити в інший комітет ISO. MasterCard також пропонує припинити розробку ISO 27015, але мотивація інша - мовляв, у фінансовій галузі і так повно регулюють тему інформаційної безпеки документів. По-третє, необхідно звертати увагу, що багато пропозицій, що зустрічаються на російському ринку, говорять не про аудит відповідності, а про підготовку до аудиту. Справа в тому, що право проводити сертифікацію відповідності вимогам ISO 27001 має всього кілька організацій в світі. Інтегратори ж всього лише допомагають компаніям виконати вимоги стандарту, які потім будуть перевірені офіційними аудиторами (їх ще називають реєстраторами, органами з сертифікації і т.д.).

Поки тривають суперечки про те, впроваджувати банкам ISO 27001 чи ні, окремі сміливці йдуть на це і проходять 3 стадії аудиту відповідності:

- Попереднє неформальне вивчення аудитором основних документів (як на території замовника аудиту, так і поза нею).

- Формальний і глибший аудит впроваджених захисних заходів, оцінка їх ефективності і вивчення розроблених необхідних документів. Цим етапом зазвичай закінчується підтвердження відповідності, і аудитор видає відповідний сертифікат, який визнають у всьому світі.

- Щорічне виконання інспекційного аудиту для підтвердження раніше отриманого сертифіката відповідності.

Кому ж потрібен ISO 27001 в Росії? Якщо розглядати цей стандарт не тільки як набір кращих практик, які можна впроваджувати і без проходження аудиту, але і як процес сертифікації, що знаменує собою підтвердження відповідності банку міжнародним визнаним вимогам з безпеки, то ISO 27001 має сенс впроваджувати або банкам, що входять в міжнародні банківські групи , де ISO 27001 є стандартом, або банкам, які планують вихід на міжнародну арену. В інших випадках аудит відповідності ISO 27001 та отримання сертифікату, на мій погляд, не потрібно. Але тільки для банку і тільки в Росії. А все тому, що у нас є свої стандарти, побудовані на базі ISO 27001.

Де-факто інспекційні перевірки Банку Росії проводилися до недавнього часу саме відповідно до вимог СТО БР Іббсе

Комплекс документів Банку Росії СТО БР Іббсе

Вже зараз ясно, що законодавчі акти про НПС вимагають обов'язкової оцінки відповідності, тобто аудиту

Законодавство про національну платіжну систему

Стандарт безпеки платіжних карт PCI DSS

Payment Card Industry Data Security Standard (PCI DSS) - стандарт безпеки даних платіжних карт, розроблений Радою за стандартами безпеки індустрії платіжних карт (Payment Card Industry Security Standards Council, PCI SSC), який був заснований міжнародними платіжними системами Visa, MasterCard, American Express, JCB і Discover. Стандарт PCI DSS являє собою сукупність 12 високорівневих і понад 200 детальних вимог щодо забезпечення безпеки даних про власників платіжних карт, які передаються, зберігаються і обробляються в інформаційних системах організацій.

Вимоги стандарту поширюються на всі компанії, що працюють з міжнародними платіжними системами Visa та MasterCard. Залежно від кількості оброблюваних транзакцій, кожної компанії присвоюється певний рівень з відповідним набором вимог, які ці компанії повинні виконувати. Ці рівні відрізняються в залежності від платіжної системи.

Успішне проходження аудиту ще не означає, що з безпекою в банку все добре - існує безліч прийомів, що дозволяють аудиту приховати якісь недоліки у своїй системі захисту

Перевірка виконання вимог стандарту PCI DSS здійснюється в рамках обов'язкової сертифікації, вимоги до якої відрізняються в залежності від типу компанії, що перевіряється - торгово-сервісне підприємство, що приймає платіжні картки за оплату товарів і послуг, або постачальник послуг, який надає послуги торгово-сервісним підприємствам, банкам- еквайєром, емітентам і т.п. (Процесингові центри, платіжні шлюзи і т.п.). Така оцінка може здійснюватися в різних формах:

- щорічні аудиторські перевірки за допомогою акредитованих компаній, що мають статус Qualified Security Assessors (QSA);

- щорічне проведення самооцінки;

- щоквартальне сканування мереж за допомогою уповноважених організацій, що мають статус Approved Scanning Vendor (ASV).

Законодавство про персональні дані

Заключні положення

Вище розглянуті основні нормативні акти в області інформаційної безпеки, що стосуються кредитних організацій. Цих нормативних актів чимало, і кожен з них встановлює свої вимоги з проведення оцінки відповідності в тій чи іншій формі - від самооцінки у вигляді заповнення опитувальних листів (PCI DSS) до проходження обов'язкового аудиту один раз в два роки (382-П) або один раз в рік (ISO 27001). Між цими найпоширенішими формами оцінки відповідності існують і інші - повідомлення оператора платіжної системи, щоквартальні сканування і т.п.

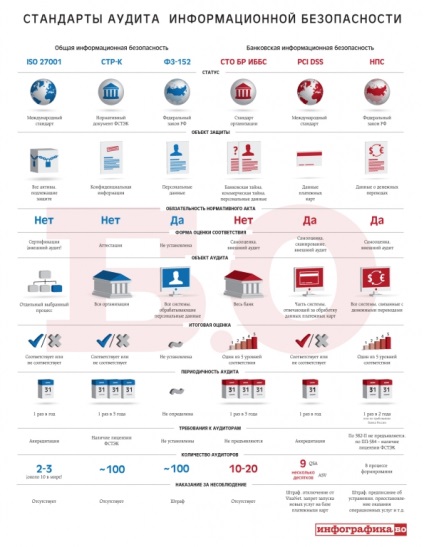

СТАНДАРТИ АУДИТУ ІНФОРМАЦІЙНОЇ БЕЗПЕКИ

В таких умовах, на жаль, доводиться визнавати, що основна мета аудиту інформаційної безпеки банку - підвищення довіри до його діяльності - в Росії недосяжна. У нас мало хто з клієнтів банку звертає увагу на рівень його безпеки або на результати проведеного в банку аудиту. До аудиту у нас звертаються або в разі виявлення дуже серйозного інциденту, що призвів до нанесення серйозного матеріального збитку банку (або його акціонерам і власникам), або в разі законодавчих вимог, яких у нас, як було показано вище, чимало. І на найближчі півроку вимогою №1, заради якого варто звернути свою увагу на аудит безпеки, є положення Банку Росії 382-П. Уже є перші прецеденти запиту з боку територіальних управлінь ЦБ відомостей про рівень захищеності банків і виконанні вимог 382-П, а виходять ці відомості саме в результаті зовнішнього аудиту або проведеної самооцінки. На друге місце я б поставив аудит виконання вимог закону «Про персональні дані». Але проводити такий аудит коштує не раніше весни, коли будуть випущені всі обіцяні ФСТЕК і ФСБ документи і коли стане зрозуміла доля СТО БР Іббсе. Тоді ж можна буде підняти і питання проведення аудиту відповідності вимогам СТО БР Іббсе. Уже стане зрозумілим не тільки майбутнє комплексу документів Банку Росії, але і його статус по відношенню до схожого, але все-таки відмінному 382-П, а також як і раніше чи буде СТО БР Іббсе покривати питання захисту персональних даних.

Успішне проходження аудиту ще не означає, що з безпекою в банку все добре - існує безліч прийомів, що дозволяють аудиту приховати якісь недоліки у своїй системі захисту. Та й від кваліфікації та незалежності аудиторів залежить дуже багато чого. Досвід минулих років показує, що навіть в організаціях, які успішно пройшли аудит відповідності стандартам PCI DSS, ISO 27001 або СТО БР Іббсе, бувають інциденти, і інциденти серйозні.