1.0Представленіе про спамерів

1.1Что таке спам?

У той час як "спам" - назва страви, що містить невідоме м'ясо, це слово також використовується людьми, що називають їм всю незатребувану кореспонденцію, отриману з Інтернету. Походження цього поняття відбувається з начерку Monty Python, де слово "спам" вживається так часто, що заглушає всі інші значення цього слова. Сенс в тому, що якби Інтернет був затоплений спамом, ніхто б не зміг розрізнити, де спам, а де звичайні листи користувачів.

У цій статті ми будемо використовувати слово спам, щоб описати незатребувану масову кореспонденцію (UBE) і незатребувану комерційну кореспонденцію (UCE). Приклади і логи програм в цій статті взяті з реальних подій, але були модифіковані, щоб зберегти анонімність.

1.2Как діють спамери.

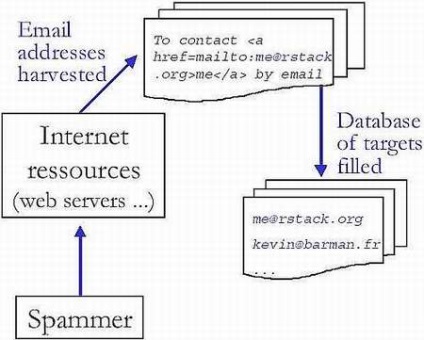

· Збір: створення бази даних жертв в результаті пошуків діючих електронних поштових скриньок.

· Спам і відкриті релейні сервіси: пошук і використання серверів, що підтримують перенаправлення поштових повідомлень куди завгодно.

Знадобилося б ціле видання, щоб описати всі методи, використовувані спамерами, а Інтернет повний відмінних ресурсів на цю тему, так що, давайте, звернемо увагу лише на головні деталі.

1.2.2Откритие проксі-сервери.

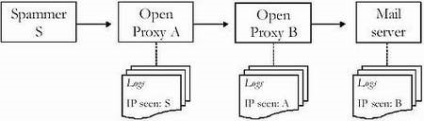

Відкритий проксі-сервер - це сервіс, відкритий всьому світу для найрізноманітніших запитів, що дозволяє будь-якому користувачеві залишатися анонімним в подорожах по Інтернету. Такі проксі інтенсивно використовуються в андеграунді: блекхетамі (blackhats), виразника і т.д. Відкриті проксі також корисні спаммерам, тому що вони хочуть залишатися в тіні, розсилаючи свою незатребувану пошту.

Нижче наведено приклад TCP-сесії, записаною програмою snort, яка б показала перевірку віддаленого проксі-сервера, швидше за все запущеної сервером Earthlink. Клієнт з'єднується з проксі, слухають на 8080 порту (TCP), і не запрошувати web-сторінку, а замість того запитує TCP-сесію з SMTP-північчю (207.69.200.120). Далі слід сесія SMTP протоколу, безпосередньо відкриту з SMTP-сервером (HELO, MAIL FROM, RCPT TO, DATA, QUIT).

Чим довше така ланцюжок, тим більше анонімність спамера, але слід зауважити, що це позначається на швидкості з'єднання.

1.2.3Откритие релейні сервіси.

Відкритий релейний сервіс ( "open relay", іноді звані небезпечними релейними сервісами або релейнимісервісамі третьої особи) - це Агент Передачі Пошти (МТА), який приймає пошту від "третьої особи", навіть якщо вона не призначена для домену цього сервісу. Так як відкриті релейні сервіси пересилають пошту, що не належить і не призначену локальному користувачеві, далі за призначенням, вони використовуються спамерами для просування великого обсягу незатребуваною кореспонденції.

Погано налаштований МТА фактично віддає свої системні і мережеві ресурси віддаленому зловмисникові, який отримує гроші за спам. Часто організація, ненавмисно пересилає спам, може потрапити в інтернаціональний "чорний список" (RBL і ін.) Це дуже дратує співробітників організації, а великий провайдер Інтернет-послуг, занесений в такі списки, швидше за все, втратить частину клієнтів і зазнає фінансових втрат.

2.0Сістемиhoneypotпротів спамерів.

Цитата головного розробника проекту Honeypot Ланца Спітцнера (Lance Spitzner): "Honeypot - це ресурс інформаційної системи, суть якого лежить в неправомірному і незаконному використанні цього ресурсу."

У цьому розділі ми розглянемо, чи варто того використання систем honeypot в наступних випадках:

коли спамери з'єднуються з вашими проксі-серверами і використовують їх послуги в своїх корисливих цілях.

коли спамери використовують ваші SMTP-сервіси щоб пересилати через них купу незатребуваною кореспонденції.

2.2Сістемиhoneypotі відкриті проксі.

Одним з основних шляхів, якими користуються спамери для доступу до поштового сервера, полягає в підключенні через відкриті проксі-сервери, які беруть і вільно відсилають будь-які запити. Такі проксі грають роль екранів, за якими ховаються спамери.

Ну, хіба так складно встановити фальшивий проксі-сервер в системі honeypot? Звичайно, немає, і саме це ми зараз розглянемо.

Переглядаючи логи вашого брандмауера, ви напевно помітили спроби підключення до наступних портів TCP:

1080 socks proxy server

3128 squid proxy server

8080 web caching service

Безліч бравих підлітків, використовуючи програми, що не вони створювали, і принцип роботи яких вони не розуміють, сканують мережу на наявність "цікавих" сервісів. Багато з них діляться знайденої інформацією з загальнодоступними базами даних про відкриті проксі-серверах (для прикладу введіть в будь-якому пошуковику "список безкоштовних проксі"). З'єднуючись з слухаючими TCP-портами і відправляючи кілька пакетів, можна зрозуміти - відкритий проксі чи ні.

Що буде, якщо ми встановимо кілька honeypot-ів, які будуть позитивно відповідати на вхідні запити? Ми зможемо обдурити безліч спамерів.

Мій улюблений honeypot, створений Нільсом Провосом (Niels Provos), називається Honeyd. Для того щоб створити фальшивий релейний сервер, що симулює відкриті проксі і відкритий релейний сервіс, ви можете скористатися наступним конфігураційним файлом:

Щоб обдурити віддаленого зловмисника, нам доведеться симулювати частина або весь процес передачі даних.

Як цікавий докази, ми розглянемо Bubblegum Proxypot, дуже дієву маленьку програму. Єдиною метою цієї програми є обман надто настирливих спамерів, симулюючи відкритий проксі. На відміну від Honeyd, вона не може симулювати нічого іншого (Honeyd може симулювати все що завгодно); вона не може змінювати поведінку ip-стека і т.д. Незважаючи на те, що це найпростіша програма, з її допомогою ми швидко дізнаємось багато цікавого про спамерів.

Залежно від навичок спамера, він може просто перевірити чи відкритий проксі, або ж подивитися - чи правильно він працює. Пам'ятайте, що головна мета спамера - заробити багато грошей. Вони не можуть дозволити собі втрачати дорогоцінний час, розсилаючи тисячі повідомлень даремно. На своїх тимчасових honeypot-ах я помітив обидва типи поведінки.

За допомогою Proxypot, ви зможете вибрати один з трьох способів обдурити спамерів:

smtp1: з'єднання повністю фальшиве.

Плюс: не потрібно вихідного SMTP-трафіку, що збереже продуктивність мережі.

Мінус: це може обдурити тільки новачків, і вам доведеться вибирати тип SMTP сервера для симуляції. Якщо спамер з'єднується з проксі і просить відправити його на Sendmail сервер, в той час як ви зображує Qmail, він може запідозрити honeypot.

smtp2: з'єднання з справжнім поштовим сервером, читання його 220 банера і, може бути, виконання HELP команди, щоб дізнатися версію сервера, потім відключитися і використовувати цю інформацію в більш правдоподібному обмані.

Плюс: якщо спамер знає версію використовуваного сервера, він може повірити, що це справжній сервер.

Мінус: це вимагає вихідного трафіку. Ви повинні бути впевнені в версії сервера, щоб не стати плацдармом справжньою спам-розсилки або хакерської атаки. Якщо SMTP-сервер належить спаммеру, то він помітить, що сесія через проксі не відповідає тій, що йде до SMTP-сервера.

smtp3: з'єднання з справжнім SMTP-сервером і пропустити все команди, крім DATA і EXPN. Також обмеження RCPT і VRFY.

Плюс: це сама екстремальна симуляція і навряд чи можна досягти кращих результатів, тому що правильне використання команди DATA може реально доставити пошту (чого ви хочете уникнути).

Мінус: як і всі симулятори, він може бути визначений спамерів, а можливість пошуку відбитків (fingerprinting) залишається.