[Ред] Загальні принципи настройки Easy VPN на Cisco ASA

[Ред] Політика ISAKMP

У документації Cisco терміни IKE і ISAKMP, як правило, взаємозамінні.

Політика ISAKMP вказує параметри першої фази:

- Метод аутентифікації (пароль, сертифікати)

- Протокол шифрування (DES, 3DES, AES)

- Алгоритм хешування (MD5, SHA)

- Група DH

- Час життя SA

В Cisco ASA, крім настройки політики ISAKMP, необхідно також включити ISAKMP на інтерфейсі.

[Ред] Tunnel-group

Tunnel-group це об'єкт, в якому під час налаштування Easy VPN, вказуються такі параметри (перераховані не всі доступні параметри, а тільки приклади):

У ASDM tunnel-group називається Connection Profile

[Ред] Tunnel-group DefaultRAGroup

В конфігурації існує tunnel-group DefaultRAGroup з якої успадковуються всі настройки, які були задані явно в створених tunnel-group. Її можна змінювати.

За умовчанням вона виглядає так (параметри webvpn і ppp видалені):

[Ред] Групова політика (group-policy)

Після проходження аутентифікації (пристроїв і користувачів) на клієнта призначаються параметри, які вказуються в груповій політиці.

В group-policy можна задати, наприклад, такі параметри:

- ACL для фільтрації трафіку

- Політику тунелювання трафіку і який трафік потрапить в тунель

- DNS-сервер

- та ін.

Групова політика може бути налаштована локально або на RADIUS-сервері. Для того щоб задати групову політику на RADIUS, можна використовувати кілька варіантів.

Для того щоб звертатися за параметрами для group-policy на RADIUS-сервер, необхідно вказати в налаштуваннях ASA, що політика зовнішня:

Для того щоб задати відповідні атрибути на RADIUS, необхідно створити користувача TEST_GROUP з паролем cisco123 і вказати атрибути для нього.

Xauth на RADIUS-сервері:

Якщо аутентифікація буде виконуватися через RADIUS, який пов'язаний з існуючим каталогом користувачів, наприклад AD, то зручніше буде зробити зовнішньої аутентифікацію xauth. Політики аутентифікації на RADIUS-сервері можна прив'язати до груп користувачів в AD і для політики призначити атрибути.

Налаштування xauth на RADIUS-сервері:

Ці методи не виключають один одного і можуть використовуватися разом. Атрибути прив'язані до користувача будуть перебивати відповідні атрибути для групової політики. Ті атрибути, які не задані для користувача, будуть успадковуватися з групової політики. Ті, які не задані для групової, будуть успадковуватися з політики за замовчуванням

[Ред] Групова політика за умовчанням DfltGrpPolicy

В конфігурації існує групова політика за замовчуванням DfltGrpPolicy з якої успадковуються всі настройки, які були задані явно в створених групових політиках. Її можна змінювати.

За умовчанням вона виглядає так (параметри webvpn видалені):

[Ред] Transform-set

Transform-set це об'єкт, який описує параметри другої фази. В Cisco ASA не підтримує протокол AH, є тільки ESP.

У transform-set вказується:

- протокол ESP

- Протокол шифрування (DES, 3DES, AES)

- Алгоритм хешування (MD5, SHA)

[Ред] Crypto map. Dynamic crypto map

Crypto map це об'єкт, в якому знаходяться набори правил, що відносяться до різних тунелях IPsec. Так як до інтерфейсу може бути застосовано тільки один crypto map, то описати всі тунелі необхідно в одній і тій же crypto map.

Для того щоб відрізняти правила які в різних тунелях, правила групуються в набори, які об'єднує загальний порядковий номер правила в crypto map.

У кожному наборі правил crypto map можна вказати такі параметри:

Однак, для Easy VPN необхідно використовувати динамічну crypto map. Вона відрізняється від звичайної тим, що в ній вказані в повному обсязі параметри. Для того щоб застосувати динамічну crypto map до інтерфейсу, вона повинна бути застосована до звичайної crypto map.

Приклад настройки dynamic crypto map і застосування її до звичайної crypto map, а потім до зовнішнього інтерфейсу:

[Ред] Фільтрація даних VPN

Переконатися, що команда включена можна так:

Включити, якщо відключена:

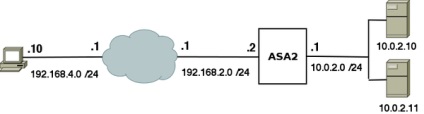

[Ред] Налаштування Easy VPN з аутентифікацією по preshared key