Делегування важливі, оскільки вони встановлювати ланцюжок перевірки автентичності для дочірніх зон. Якщо все зони в ланцюжку підписані за допомогою DNSSEC, дозвіл DNS-серверів може мати тільки один делегування підписала (DS) якоря довіри встановлено, умови, що відповідні записи доменних служб Active Directory доступні в батьківській зоні.

З делегування не завжди необхідно встановити якоря довіри для кожної зони, перевірки кешування DNS-сервера. При певних умовах можна побудувати ланцюг перевірки автентичності (ланцюжок довіри), де досить мати тільки доменних служб Active Directory якоря довіри встановлені для батьківської зони DNS-сервера.

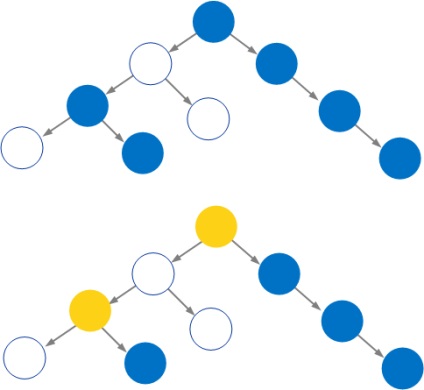

Однак при розриві ланцюжка довіри дочірньої зони повинен мати свій власний встановлений якоря довіри. Наприклад відповідей DNS для підписаної зони A.B.C.com можуть бути перевірені за допомогою якоря довіри для підписаної зони C.com, за умови, що B.C.com також підписом. Якщо B.C.com не підписаний, C.com стає острів довіри і вимагає прив'язки довіри. На наступній діаграмі показаний цей сценарій.

У сценаріях, де присутні острова довіри якоря довіри повинен бути налаштований для кореня кожної острів. На попередній схемі поки відсутні в білий підписуються зон, які виділені блакитним кольором. У правій частині дерева повністю підпис; в лівій частині дерева періодично підпис. Щоб DNS-сервер мати можливість виконання перевірки DNSSEC для підписаних зон необхідно налаштувати якорів довіри для зон жовтим кольором.

Можна додати прив'язки додаткового довіри для підписаних зон DNS-сервера, але якорів довіри для зони в жовтий достатні для повної перевірки всіх підписаних зон.

Після підпису DNSSEC зони і батьківської зони також підпис DNSSEC, записи делегування знаком повинні додаватися в батьківській зоні і батьківська зона повинна бути підписана заново. Цей процес виконується кожен раз, коли новий дочірній зона підписується в перший раз або якщо дочірньої зони повторно підписана за допомогою нового ключа ключ підпису. Якщо власником підписаної зони, але не належать дочірні зони, і якщо процесі підпис DNSSEC по черзі дочірні зони, необхідно заново підписати зони після додавання запису делегування кожен раз нової зони дочірніх підписаний. Проте процес реєстрації декількох зон можна оптимізувати, якщо у вас є батьківський об'єкт, а також дочірніх зон, які повинні бути підписані.

Як записи ресурсу DNSKEY запис ресурсу делегування підписала (DS) може використовуватися для створення якоря довіри для підписаної зони. Записи доменних служб Active Directory є розмір менше записи DNSKEY, оскільки він містить тільки хеш відкритого ключа.

Записи доменних служб Active Directory не додають в зону процесі підписання як деякі записи ресурсу, пов'язаної з DNSSEC, навіть якщо делегування вже існує в зоні. Додавання запису доменних служб Active Directory, необхідно вручну додати або імпортувати його. На щастя набір записів ресурсів доменних служб Active Directory (DSSET) автоматично додається в файл головного ключа при підписуванні зони. Можна використовувати цей файл сImport-DnsServerResourceRecordDS записує командлет, щоб імпортувати доменних служб Active Directory в батьківській зоні. Див. Наступний приклад.

У попередньому прикладі записи доменних служб Active Directory для дочірньої зони corp.adatum.com, були імпортовані в батьківській зоні adatum.com, за допомогою файлу DSSET, який знаходиться Вс: \ windows \ system32 \ dns каталогу. Файл DSSET знаходився в цей каталог, оскільки локальний DNS-сервер є основним ключем для дочірньої зони. Якщо сервер DNS головного ключа для дочірньої зони не один комп'ютер з основною повноважним DNS-сервер для батьківської зони, де додаються записи доменних служб Active Directory, необхідно отримати файл DSSET для дочірньої зони і зробити його доступним для головного повноважного сервера для батьківської зони. Крім того можна вручну додати записи доменних служб Active Directory.

Для кожної батьківської зони в ланцюжку перевірки автентичності повинні бути додані записи доменних служб Active Directory. Наприклад записи доменних служб Active Directory для finance.corp.adatum.com необхідно додати до corp.adatum.com для завершення перевірки автентичності з finance.corp.adatum.com adatum.com ланцюжка. Див. Наступний приклад.

Якщо ланцюжок перевірки справжності завершується з необхідне делегування в кожної зони і записи доменних служб Active Directory, додані до батьківського елементу, рекурсивний сервер DNS можна мати присутня тільки в батьківській зоні якоря довіри і перевірки для всіх дочірніх зон. У наступному прикладі DNS-клієнта вимагає проверкіadatum.com простору імен.

Оскільки якоря довіри представляють відкриті ключі для відповідної зони, якоря довіри повинні оновлюватися при зміні відкритих ключів для зони, наприклад, коли зона підписана заново. Крім того Якщо якоря довіри розподілені після підпису зони і зона стає без знака в майбутньому, необхідно видалити якорів довіри для зони. Якщо в якорів довіри не видаляються, коли зона не підписана, DNS-сервери будуть продовжувати намагатися перевірки відповідей DNS для зони, але ця перевірка завершиться помилкою і таким чином відбувається збій дозволу DNS для зони.

Довіряти прив'язки, які були включені для автоматичного поновлення RFC 5011 мають відомості, що зберігаються у файлі% windir% \ system32 \ dns \ RFC5011.csv на DNS-сервері, де встановлена якоря довіри.

Наприклад після підписання зони secure.contoso.com, такі файли створюються на головний ключ.

Під час підписування зони DNSKEY-записи ресурсів також додаються в зону RRSIG, NSEC і інших записів. Записи доменних служб Active Directory не повинні додаватися автоматично в зону.

Файл КЛЮЧІВ (DNSKEY) має такий вигляд: <имя зоны>

Два ключа, присутні в файлі. Якщо прапор поле є непарним числом, ключ являє ключ підписування ключа (точка безпечного входу). Якщо прапор поле є парним числом, ключ є ZSK. У попередньому прикладі обидва ключа є KSKs, так як поле прапора 257. Протокол завжди DNSSEC, який представляється число 3, і є алгоритм RSA / SHA-256, що відповідає номеру 8.

Файл DSSET (DS) має такий вигляд: <имя зоны>

Якщо додати якоря довіри доменних служб Active Directory для DNS-сервера і доменних служб Active Directory запис присутній в зоні DNS, слід пам'ятати, що записи доменних служб Active Directory не повинні додаватися автоматично під час підписування зони - DNS-сервер використовує дайджест записи доменних служб Active Directory для отримання DNSKEY для зони.