Організація захищеного каналу передачі інформації

Protected data transfer channel setting

Можливі області застосування алгоритму - балансування навантаження мережі, привілейований доступ до ресурсів, організація прихованого каналу передачі повідомлень.

До програмної реалізації алгоритму ставляться такі вимоги:

- прозорість для користувача;

-

- доцільність застосування, тобто виграш в швидкості, якості обслуговування або захищеності;

- сумісність з різним мережним устаткуванням.

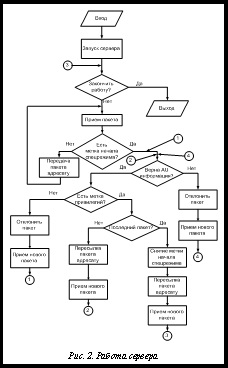

Спеціальний режим. Перевіряється аутентифікаційних інформація відправника пакета. Наочно робота сервера показана у вигляді блок-схеми на малюнку 2.

Методика організації захищеного каналу

Захищений канал передачі інформації вирішує завдання захисту від несанкціонованого доступу вузлів мережі, між якими відбувається передача інформації, і самої інформації в процесі передачі по відкритих каналах зв'язку.

На підставі алгоритму «Метка привілеїв» була розроблена методика організації захищеного каналу передачі інформації з керуванням трафіком при передачі.

Розглянемо етапи, які включає даний спосіб обміну конфіденційною інформацією для користувача.

1. Пред'являється аутентифікатор (електронний ключ).

2. При вдалій аутентифікації в програму вводиться необхідна конфіденційна інформація.

5. Конференція завершується.

Таким чином, для організації захищеного каналу користувачеві необхідно мати встановлену програму «Метка привілеїв», електронний ключ з аутентифікаційних даними, веб-камеру і доступ в мережу для організації зв'язку.

Таким чином, потрібно застосувати однокрокову схему аутентифікації по апаратному ключу і по полю даних в заголовку пакета TCP. Найбільш простим і ефективним способом вирішення цього завдання буде застосування алгоритму обчислення имитовставки по ГОСТу 28147-89, оскільки він забезпечує високу криптостойкость, дозволяє варіювати довжину аутентификационного поля в пакеті і ефективно реалізується на сучасних апаратних платформах ПЕОМ загального призначення. При цьому для вирішення обох завдань може застосовуватися один і той же ключ, що зберігається на пред'являються оператором ключовому носії. При аутентифікації користувача для входу в систему (при запуску клієнтської програми) на сервер відправляється тестове повідомлення, зашифроване на ключі з пред'явленого ключового носія. Якщо серверу вдалося розшифрувати його ключем, відповідним легальному користувачеві даного вузла мережі, аутентифікація вважається пройденою і сервер повідомляє про це клієнтського додатку.

Аутентифікація переданих TCP-пакетів здійснюється за стандартною схемою, коли інформаційне поле пакету зашифрована в режимі обчислення имитовставки і додається в поле аутентифікації, а сервер перевіряє коректність обчисленої имитовставки, використовуючи збережений в своїй БД ключ шифрування.

Слід зазначити, що для забезпечення надійності такої схеми при високому завантаженні мережі ключі шифрування для всіх користувачів необхідно міняти не рідше одного разу на місяць, що в разі використання системи при роботі в локальній мережі організації нескладно і вирішується організаційно-розпорядчими методами.

При Стеганографічні перетворенні додавання контейнерів повинно відбуватися в реальному часі, крім того, необхідно забезпечити стійкість ключа.

- стегоконтейнер вбудовуються в реальному часі;

- відкрита інформація, що передається має великий розмір - збільшується навантаження на канал;

- в стегоконтейнер необхідно передавати аутентифікаційні мітки;

- додавання контейнерів повинно проходити в прозорому для користувача режимі;

- аутентифікація повинна бути простою для користувача і виконуватися в автоматичному режимі;

- передача аутентифікаційних міток повинна проводитися постійно.

Інформацію про номери пакетів можна передавати різними способами. Суть першого способу передачі: в перший пакет включається зміщення до наступного пакета з конфіденційною інформацією і т.д. тобто кожен пакет зі стегоконтейнер на початку поля даних буде містити інформацію про номер наступного пакета зі стегоконтейнер. Важливо, що задається зсув, а не номер пакета, так як в загальному випадку на кодування зміщення буде потрібно меншу кількість біт.

Недолік методу в тому, що, перехоплюючи перший пакет, зловмисник дізнається номер наступного пакета і таким чином поступово може відновити всю послідовність.

Недолік даного методу в тому, що отримання зловмисником апаратного ключа дозволяє йому відновити передану конфіденційну інформацію.

Третім способом передачі таблиці є передача її на матеріальному носії, наприклад в паперовому вигляді. Недоліки цього методу: введення таблиці клієнтом в програму вручну і можливість перехоплення ключової інформації порушником.

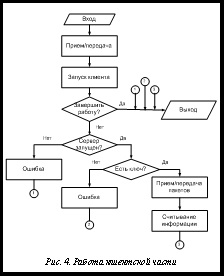

Розглянемо роботу програми, що реалізує даний алгоритм. Необхідно відзначити, що вона складається з клієнтської і серверної частин.

Клієнтська частина запускається у фоновому режимі, надаючи мінімальний набір можливостей:

- прийняти і розпізнати конфіденційну інформацію.

Таким чином, адміністратор вручну виконує наступні дії:

- введення користувальницьких ключів для здійснення аутентифікації.

Службова інформація, необхідна для функціонування програми, конфіденційна інформація і безпосередньо ключі зберігаються як на сервері, так і на клієнтських робочих місцях.

Необхідно відзначити, що інтерфейс даної програми не має на увазі безлічі тонких налаштувань. Програма призначена для того, щоб забезпечити адміністратору просте уявлення призначення міток. Всі перетворення вона буде виробляти на рівні пакетів самостійно.

Програма передбачає наявність двох видів користувачів - клієнт і адміністратор.

Програма повинна підтримувати операційні системи сімейств Windows і Linux. Важливо, щоб система була кроссплатформенной, тому що мережа може бути гетерогенної, особливо для віддалених користувачів.

Для реалізації алгоритму «Мітки привілеїв» необхідно модифікувати заголовки TCP-пакетів. Спочатку була вивчена специфікація RFC 793 (описує структуру пакета TCP) і підібрані інструменти - бібліотеки PCAP і libnet. Обидві бібліотеки є кроссплатформенную. З їх допомогою можна створити власну програму, що реалізовує функції обробки TCP-заголовків.

Як прототип була створена власна реалізація програми, що дозволяє створити сокет або в стані сервера (очікує підключення клієнта), або в стані клієнта (намагається підключитися до сервера). Були враховані результати попередніх розробок в університеті з суміжної тематики [5].

Створена TCP-програма забезпечує стійке з'єднання, самостійно формуються пакети. В результаті є можливість додавати в поле опцій TCP-заголовка власну інформацію. Для створення основної програми залишилося сформувати на даному прототипі сервер і клієнта, додати призначений для користувача інтерфейс, врахувати вимоги стандартів і нормативних актів [6].