Коректно настроєний Forefront TMG, запущений на останній версії безпечно настроєної ОС Windows, є безпечним і надійним фаєрволом і безпечним web-шлюзом. Загальний рівень безпеки рішення може бути поліпшений за допомогою порад, викладених у цій статті.

За допомогою порад по налаштуванню TMG можна істотно підвищити загальний стан безпеки системи і зменшити простір атаки, що, в свою чергу, гарантує найвищий рівень безпеки TMG. При створенні політики управління для TMG, найкраще забезпечити дотримання принципу найменших привілеїв. Нижче наведено список рекомендацій, які будуть корисні для реалізації цього принципу.

Кращі поради по адмініструванню

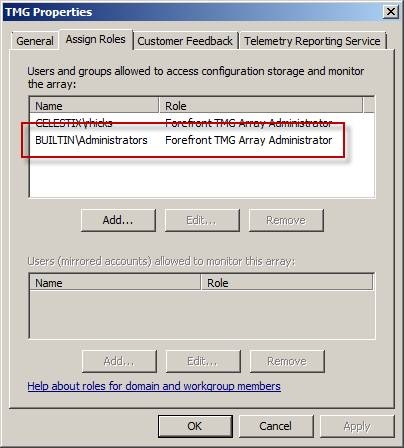

Обмежте членство в адміністративній ролі Forefront TMG рівня масиву - роль адміністратора TMG рівня масиву надає повні права на адміністрування масивом будь-якому користувачеві і / або групі користувачів, що входять до складу ролі. Після установки TMG на систему, ця роль за замовчуванням призначається групі локальних адміністраторів Windows (а також користувачеві, яким установлено TMG).

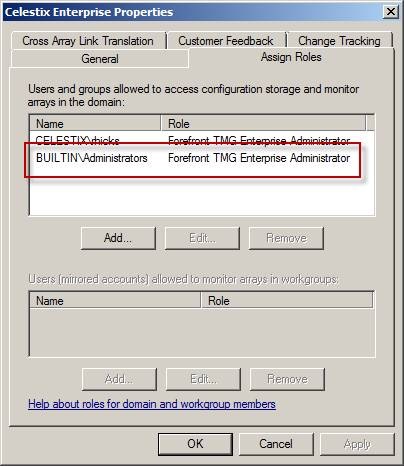

Обмежте членство в адміністративній ролі Forefront TMG рівня підприємства - адміністративна роль TMG рівня підприємства надає всім членам цієї ролі повний доступ до всього підприємству, включаючи всі масиви TMG всередині підприємства. Після установки TMG EMS, вбудована група локальних адміністраторів за замовчуванням стає членом ролі (а також користувач, який встановив додаток).

Рекомендується видалення вбудованої групи адміністраторів з цієї ролі по раніше описаної причини для адміністраторів TMG масиву.

Обмежте членство для мережевого об'єкту віддаленого управління комп'ютерами - Обмеження кількості членів мережевого об'єкта віддаленого управління комп'ютерами є основним методом зменшення простору атаки на МСЕ TMG. За замовчуванням, хости, що входять до складу об'єкта віддаленого управління комп'ютерами, мають доступ до багатьох служб, запущеним на МСЕ TMG, включаючи RDP, NetBIOS, RPC, Ping і інші. Надання доступу до цих служб створює рівень ризиків, який може бути істотно знижений за рахунок обмеження доступу до цієї групи. В ідеальному варіанті, в цій групі буде знаходитися тільки виділена для задач адміністрування робоча станція.

Обмежте доступ в мережу для агентів управління - часто, МСЕ TMG вимагає установки системних агентів управління від Microsoft або сторонніх виробників. Уникайте створення політик доступу, які дозволяють агенту здійснювати підключення до цілої мережі або підмережі. Політики МСЕ повинні дозволяти підключення агентів тільки до необхідних хостів.

Не використовуйте МСЕ TMG в якості робочої станції - уникайте використання браузера на TMG для відвідування сайтів в мережі Інтернет, відвідування пошукових систем або завантаження виправлень і оновлень. Всі виправлення, а також необхідне програмне забезпечення повинні завантажуватися на звичайну робочу станцію (нема на робочу станцію, яка використовується для управління TMG - для цього хоста повинен бути заборонений доступ в Інтернет!), На якій файли можуть бути просканувати перед їх завантаженням і установкою на TMG.

Не використовуйте МСЕ TMG для виконання щоденних завдань - найкраще встановити консоль управління TMG на окрему робочу станцію, як написано вище, і максимально обмежити кількість локальних входів в систему МСЕ TMG.

Не встановлюйте на МСЕ TMG утиліти для адміністрування від стороннього виробника - багато компонентів для МСЕ TMG містять власне ПО для управління, іноді з використанням HTTP сервера (наприклад, IIS, Apache і ін.). Подібне ПО є проблемним, оскільки воно збільшує простір атаки на МСЕ TMG і привносить потенційно додаткові вектора атаки. Де можливо, не слід встановлювати ПО для управління від стороннього виробника на сам МСЕ TMG. Це ПО має бути встановлено на окрему систему, переважно на робочу станцію для управління TMG.

Не створюйте загальнодоступні папки на МСЕ TMG - в попередніх версіях ISA сервера, після установки продукту на системі автоматично створювалася загальнодоступна папка для обміну даними з клієнтами МСЕ. Ця опція була пізніше видалена з продукту, як небезпечна. МСЕ TMG - це міжмережевий екран і тільки. Він ні в якому разі не повинен використовуватися в якості файлового сервера. Якщо потрібно віддалений доступ до системи, наприклад, для отримання текстових журналів, він повинен здійснюватися за допомогою утиліти для роботи з журналами від стороннього виробника, наприклад Epilog, ArcSight або Splunk.

висновок

Коректно настроєний Forefront TMG, запущений на останній версії безпечно настроєної ОС Windows, є безпечним і надійним фаєрволом і безпечним web-шлюзом. Загальний рівень безпеки рішення може бути поліпшений за допомогою порад, викладених у цій статті. Дотримуючись принципу найменших привілеїв шляхом обмеження членства в адміністративних TMG ролях рівнів масиву і підприємства, використання окремих облікових записів на ізольованій робочої станції, обмеження членства в мережевому об'єкті віддаленого управління комп'ютерами, обмеження мережевого доступу для агентів управління TMG дозволить зменшити простір атаки на МСЕ TMG. До того ж, відмова від практики небезпечного використання TMG в якості робочої станції, для установки адміністративного ПО від стороннього виробника, створення загальнодоступних папок або установки інфраструктурних служб надасть ще більшу захищеність.