Один з найбільш популярних запитань, які я бачив на дошці ISAServer.org і в списку розсилок - це: «Як мені використовувати браузер на моєму ISA брандмауер». Мені боляче чути це питання. В ідеалі, в безпечному оточенні брандмауера, ви не повинні користуватися Інтернет браузером на брандмауері.

Брандмауер ISA ніколи не повинен бути використаний в якості робочої станції, файлового сервера, Web-сервера або в якості сервера будь-якого іншого типу. Це - брандмауер, і брандмауер ISA на сьогоднішній день один з найкращих і найбільш безпечних брандмауерів на ринку. Використання браузера не кращим способом впливає на безпеку брандмауера.

Однак, в реальному світі мережевих обчислень, речі не завжди працюють так, як хоче від них безпеку. Коли ми виходимо з «чистої кімнати» оточення, в якому живе більшість експертів з безпеки, ми бачимо, що адміністратори брандмауерів хочуть використовувати браузер на брандмауері ISA з багатьох причин. Це може бути відвідування сайту оновлень Windows, завантаження скриптів для брандмауера ISA і багато інших причин.

Ніколи не використовуйте браузер або інші клієнтські програми на брандмауері ISA. Використання клієнтських додатків на брандмауері ISA значно знижує загальну безпеку брандмауера і може становити потенційну загрозу не тільки для брандмауера, а й для всієї вашої мережевої інфраструктури.

Ви побачите, що правила Системної політики представлені в списку перед політикою брандмауера. Це означає, що ці правила виконуються перед політиками брандмауера, які ви створюєте самі. Є два правила Системної політики, які дозволяють брандмауера ISA з'єднуватися з інтернет:

- Дозволяти HTTP / HTTPS запити від сервера ISASystem Policy Rule # 17)

- Дозволяти HTTP / HTTPS запити від сервера ISAMicrosoft для повідомленні про помилки (System Policy Rule # 23)

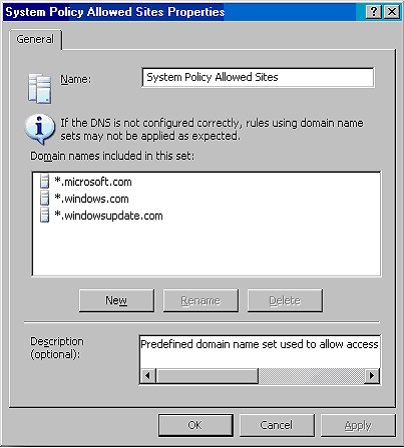

Правило Системної політики # 17 дозволяє з'єднання брандмауера ISA до сайтів, дозволеним Системної політикою. За замовчуванням до дозволеним сайтам відносяться наступні:

Це правило дозволяє брандмауера ISA з'єднуватися з ресурсами, розташованими в будь-якому місці на сайті Microsoft, включаючи сайт оновлень Windows. Це правило корисно навіть коли браузер не використовується, так як механізм автоматичного оновлення, включений в основу операційної системи, може використовувати це правило Системної політики для завантаження оновлень з сайту Microsoft.

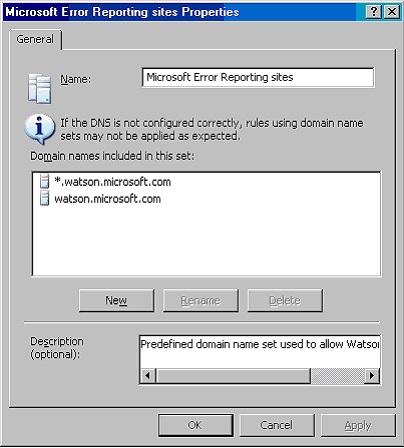

Правило Системної політики # 23 дозволяє брандмауера ISA посилати інформацію про помилки на сайти, представлені в списку Microsoft Error Reporting sites. За замовчуванням цей список включає в себе:

Коли додаток «падає» або виникає будь-яка інша помилка в брандмауері ISA, брандмауер може використовувати це правило для з'єднання з сайтів, представленими в цьому списку, щоб відіслати дані про помилку. Ви також можете використовувати браузер для доступу до цих сайтів.

Ваша спроба з'єднання буде відхилена, якщо ви спробуєте з'єднатися з сайтами, невирішеними цими двома правилами Системної політики. Якщо ви хочете відвідати будь-який інший сайт, ви повинні додати цей сайт до списку дозволених сайтів правил Системної політики або створити Політику брандмауера, що дозволяє доступ до сайтів, які ви хочете відвідати.

Найпростіший шлях для цього - це дозволити створювати Правила доступу, що дозволяють HTTP і HTTPS доступ з локальної мережі до зовнішньої мережі. Менш легкий, але більш безпечний метод - це підключити Proxy до локальної мережі, створити Правило доступу, що дозволяє локальної мережі використовувати HTTP і HTTPS для з'єднання з інтернетом і налаштувати браузер для роботи в якості клієнта Proxy.

Давайте спочатку поглянемо на простий шлях, потім перейдемо до менш простому, але більш безпечного способу.

Спосіб 1: Meнее безпечний

Все що вам потрібно для цього способу - це створити Правило доступу, що дозволяє зовнішній доступ до HTTP / HTTPS з локальної мережі до інтернет. Цей метод не наражає на небезпеку запит на з'єднання до фільтрів Proxy до тих пір, поки включені фільтри Proxy. Багато адміністратори брандмауера ISA не здійснюють прив'язку фільтрів Proxy до HTTP протоколу, полегшуючи таким способом процес прямого доступу. Я регулярно роблю це в своєму брандмауері, хоча це і не абсолютно потрібно, і не абсолютно рекомендується робити, до тих пір поки для цього не з'являються специфічні причини.

Я роблю це, тому що я вимагаю, щоб всі клієнти Windows конфігурувати і як клієнти Proxy і як клієнти брандмауера. Якщо компанія хоче брандмауер, вона хоче безпеки, і тому вона скористається безпечними технологіями, які забезпечує брандмауер ISA. А якщо вона сподівається на удачу, то може використовувати пакет фільтрів PIX або сервер Sonicwall NAT, а не брандмауер ISA.

Однак, навіть якщо фільтр Proxy пов'язаний з протоколом HTTP, користувач, який почав роботу, не зможе посилати запити на з'єднання брандмауера. Причина цього в тому, що дана установка не підтримує конфігурацію клієнта Proxy (вам необхідно підключити Web listener до локальної мережі для підтримки клієнта Proxy налаштованого під браузер на брандмауері ISA) і ви не зможете встановити клієнт брандмауера на сам брандмауер. Використовуючи цей метод, ви повинні дозволяти анонімні з'єднання з браузера на брандмауері з інтернет.

Для створення правила доступу необхідно виконати наступні кроки:

Спосіб 2: Безпечний спосіб

Більш безпечний спосіб для вирішення зовнішнього доступу з брандмауера ISA до інтернету використовуючи браузер - це вимагати аутентифікації. Перед початком роботи користувач повинен пройти аутентифікацію для використання інтернет. Я розглядаю будь анонімний доступ зовнішній або внутрішній як потенційну загрозу безпеці. І це вірно навіть в разі, коли інформація закінчується з самого брандмауера ISA. Тому брандмауер ISA критичний мережевий ресурс: вся інформація ім'ям користувача і додатки. Жоден інший брандмауер в даний час не забезпечує безпеки для протоколів TCP і UDP і робить це прозоро.

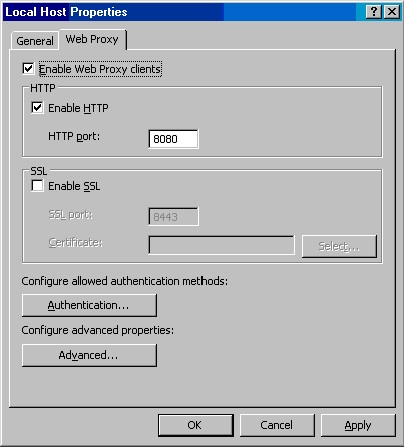

Для того щоб контролювати доступ користувачів при використанні браузера на брандмауері, ви повинні підключити до локальної мережі Proxy, а потім налаштувати браузер для роботи в якості клієнта Proxy. Proxy дозволяє вихідні запити від браузерів, налаштованих як клієнти Proxy.

Для підключення Web listener до локальної мережі виконайте наступні кроки:

- Натисніть кнопку Apply для збереження змін та оновлення політики брандмауера.

- Натисніть OK в діалоговому вікні Apply New Configuration.

Виконайте наступні кроки для настройки браузера в якості клієнта Proxy:

- Клацніть правою кнопкою миші на іконку Internet Explorer на робочому столі і виберіть Properties.

- У діалоговому вікні Internet Properties. виберіть закладку Connections.

- У закладці Connections. натисніть кнопку LAN Settings.

- У діалоговому вікні Local Area Network (LAN) Settings. приберіть все галочки з налаштувань Automatically detect settings і Use automatic configuration script checkboxes. Поставте галочку в полі Use a proxy server for your LAN. У текстовому полі Address. введіть Localhost. У текстовому полі Port. введіть 8080. Натисніть OK в діалоговому вікні Local Area Network (LAN) Settings.

- Натисніть OK в діалоговому вікні Internet Properties.

Останній крок призначений для того, щоб створити Правило доступу, яке дозволить зовнішній доступ до інтернету, використовуючи HTTP і HTTPS протоколи. Ми можемо створити нове правило доступу за шаблоном, або ми можемо модифікувати правило, яке ми вже створили раніше. Давайте модифікуємо раніше створене правило:

- Натисніть на кнопку Apply для збереження змін та оновлення політики брандмауера.

- Натисніть кнопку OK в діалоговому вікні Apply New Configuration.

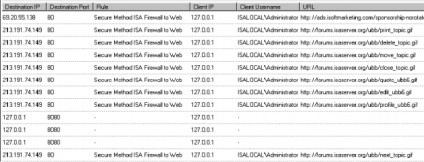

- Ваше правило доступу має виглядати як на малюнку нижче.

У цій статті ми обговорили ризики при використанні браузера на брандмауері ISA. Однак, ми дізналися, що не всі адміністратори брандмауерів ISA використовують максимальні можливості безпеки, але так чи інакше вони відмовляться від використання браузера на брандмауері. Ми обговорили два методи, які ви можете використовувати для отримання браузером прав на доступ до інтернету, при роботі на брандмауері: метод з використанням аутентифікації (безпечний) і метод без використання аутентифікації (небезпечний).