Існує кілька процедур, за допомогою яких ви можете покращити безпеку своєї мережі. Насправді все нижче перераховані пункти необхідні на етапі становлення мережі, але якщо у вас вони не реалізовані, то краще їх зробити - чим швидше тим краще.

Використовуйте довгі WEP ключі, це ускладнить хакеру роботу. Якщо обладнання підтримує 128-бітове шифрування, то звичайно використовуйте його.

Періодично міняйте ключі.

Розміщуйте точки доступу за файрволом, поза локальної мережі.

Використовуйте VPN для всіх протоколів, які можуть передавати важливу інформацію.

Використовуйте кілька технік для шифрування трафіку, наприклад IPSec. Ймовірно треба буде встановлювати софт на клієнтах, встановити IPSec сервер в локальній мережі, використовувати VLAN між точкою доступу і сервером. У такому варіанті користувачі мережі будуть організовувати IPSec тунель до сервера і передавати через нього всі дані.

Якщо є можливість, то потрібно міняти прошивки на всіх мережевих пристроях. Наприклад, розробники AirSnort (див. Попередню статтю) відзначають, що вже не всі крапки доступу піддаються злому і на них неможливо зламати WEP ключ. Це робота виробників - поновлення постійно покращують свої пристрої і чим швидше ви упровадите ці поліпшення в свою мережу тим краще.

Але це звичайно не панацея. WEP використовує алгоритм RC-4, який за визначенням вразливий через сталості ключа. Єдине, що в протоколі допомагає боротися з цим і змінювати значення ключа - 16-бітове значення IV. Воно кожні 65.536 пакетів змінює своє значення, і з точки зору хакера вже не важливо яка прошивка використовується в мережевому обладнанні - якщо значення повторюється, отже його можна підібрати і проникнути всередину. Апгрейд обладнання не варто ігнорувати, але краще звернути увагу і на самі алгоритми захисту мережі.

Cтандарт ieee 802.11x

Кроком у розвитку методів захисту бездротових мереж була поява стандарту IEEE 802.11X, сумісного з IEEE 802.11. У новому стандарті були використані протокол розширеної аутентифікації Extensible Authentication Protocol (EAP), протокол захисту транспортного рівня Transport Layer Security (TLS) і сервер доступу RADIUS (Remote Access Dial-in User Server).

На відміну від протоколу WEP, стандарт IEEE 802.11X використовує динамічні 128-бітові ключі, періодично мінливі в часі. Секретний ключ пересилається користувачеві в зашифрованому вигляді після проходження етапу аутентифікації. Час дії ключа обмежена часом чинного на даний момент сеансу. Після закінчення поточного сеансу створюється новий секретний ключ і знову висилається користувачеві. Взаємна аутентифікація і цілісність передачі даних реалізується протоколом захисту транспортного рівня TLS. Для шифрування даних, як і в протоколі WEP, використовується алгоритм RC4 з деякими змінами.

У зазначеному стандарті були виправлені недоліки технологій безпеки, які застосовуються в 802.11, - це можливість злому WEP і залежність від технологій виробника.

Група IEEE (Institute of Electrical and Electronic Engineers - Інститут інженерів з електротехніки та електроніки) затвердила новий стандарт безпеки бездротових мереж. Названий 802.11i, він містить додаткові можливості безпеки бездротових мереж, такі, як AES (Advanced Encryption Standard) - покращений стандарт криптографії.

За основу взято виправлення недоліків технологій безпеки, які застосовуються в 802.11, зокрема, можливість злому WEP, залежність від технологій виробника і т. П. В 802.1X застосовується той же алгоритм, що і в WEP, а саме - RC4, але з деякими відмінностями .

802.1X базується на:

- EAP (Extensible Authentication Protocol). Протокол розширеної аутентифікації. Використовується спільно з RADIUS сервером в великих мережах. - TLS (Transport Layer Security). Протокол, який забезпечує цілісність і шифрування переданих даних між сервером і клієнтом, їх взаємну аутентифікацію, запобігаючи перехопленню і підміну повідомлень. - RADIUS (Remote Authentication Dial-In User Server). Сервер аутентифікації користувачів за логіном і паролем.

Плюс до цього варто додати нову організацію роботи клієнтів мережі. Після того, як користувач пройшов етап аутентифікації, йому надсилається секретний ключ в зашифрованому вигляді на певний незначний час - час діючого на даний момент сеансу. По завершенні цього сеансу генерується новий ключ і знову висилається користувачеві. Протокол захисту транспортного рівня TLS забезпечує взаємну аутентифікацію і цілісність передачі даних. Всі ключі є 128-розрядними за замовчуванням.

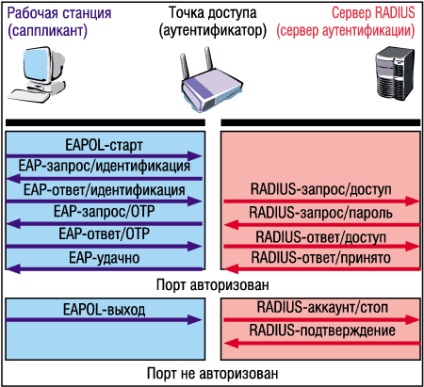

IEEE 802.11x визначає три основних компоненти в мережевому оточенні:

Сервер аутентифікації (authentication server) - об'єкт, що забезпечує служби аутентифікації. У стандарті чітко не визначено, що має в ролі сервера аутентифікації, але, як правило, їм є сервер RADIUS (Remote Access Dial In User Service).

Аутентифікатор (authenticator) - об'єкт на кінці сегмента "точка - точка" локальної обчислювальної мережі, який сприяє аутентифікації об'єктів. Іншими словами - це пристрій-посередник, яка розташовується між сервером аутентифікації і сапплікантом. Зазвичай його роль виконує бездротова точка доступу.

Аутентифікація в 802.1x включає кілька кроків. Конкретна схема обміну EAP-кадрами залежить від обраного способу аутентифікації.

В одному з найпростіших варіантів (OTP - One Time Password) даний процес виглядає наступним чином (рис. 2):