Головна | Про нас | Зворотній зв'язок

Цей метод дуже специфічний і не завжди застосуємо. Він заснований на тому, що запускається при запуску може перевіряти наявність деякої іншої програми в оперативній пам'яті комп'ютера. Для випадку з широким розповсюдженням дисків з програмою цей метод непридатний. Але він добре працює в тому випадку, якщо потрібно, щоб не можна було скопіювати програму з деякою певної ЕОМ. Основна проблема полягає в реалізації цього методу: запускається програма повинна якимось чином «спілкуватися» із захисною програмою. В ОС DOS взаємодія можна організувати за допомогою переривань. Можна перехопити якусь вільне переривання (старше 21h) і в якості зовнішньої програми використовувати його обробник. В ОС Windows зовнішня програма може відкрити канал (pipe), за яким зможе обмінюватися даними з захищається програмою.

Переваги методу. хороша ступінь захищеності, простота реалізації

Недоліки методу. сильна обмеженість методу

Злом цього методу може здійснюватися в двох напрямках: емуляція програми захисту або видалення захисних механізмів з захищається програми.

Апаратні методи захисту від несанкціонованого копіювання

Захист за допомогою ключової дискети

Основний принцип, закладений в цей метод, можна сформулювати так: при запуску програма перевіряє наявність якогось певного диска в Floppy приводі. Якщо диск відсутній або встановлений не той диск, програма відмовляється запускатися. При цьому диск повинен бути якимось спеціальним чином підготовлений для того, щоб його не можна було скопіювати. Фактично проблема захисту від копіювання програми перетворюється в проблему захисту від копіювання Floppy-диска. Ситуація ускладнюється тим, що в ОС DOS існує не тільки команда логічного копіювання диска, але також і фізичного, посекторного копіювання. Це підвищує вимоги до захищеності Floppy-диска.

Одним з методів захисту диска від копіювання є слабке намагнічування, при якому незмінно виникають помилки читання на нормальній швидкості обертання Floppy-диска. Зате дані цілком нормально зчитуються при повільному обертанні диска, але таке читання може призвести тільки сама захищається програма.

Переваги методу. високий ступінь захисту.

Недоліки методу. складність реалізації, невисока надійність Floppy-диска, моральна «старість» Floppy-диска, наявність спеціальної апаратної частини.

Незважаючи на велику кількість недоліків, цей метод як і раніше досить поширений через хорошу ступеня захисту програми від НСК. Емуляція дискети, як правило, досить складна операція, тому зазвичай намагаються зламати саму захищається програму і відрізати блок перевірки дискети.

Захист за допомогою ключового CD / DVD диска

Метод дуже схожий на захист за допомогою ключової дискети, з тією лише різницею, що замість Floppy-диска використовується CD або DVD-диск. Однак, на відміну, від Floppy-диска CD / DVD диски не здатні забезпечити такий же високий рівень захищеності даних. Проблема полягає в тому, що процес запису інформації на CD / DVD має іншу природу. При цьому не виробляється намагнічування поверхні диска. Замість цього лазерний промінь завдає певної «візерунок» у вигляді борозни на поверхню диска. Тому будь-які дані, записані на диск, можуть бути також легко звідти лічені. Для того щоб захистити диск від копіювання, як правило, використовуються спеціальні методи. Диск може містити інформацію, записану за логічними межами файлів, і, отже, невидиму для файлової системи.

Переваги методу. висока надійність CD / DVD-диска (в порівнянні з Floppy), відсутність спеціальної апаратної частини.

Недоліки методу. простота створення емуляції диска.

Цей метод широко поширений, тому що забезпечує досить хорошу ступінь захисту від НСК, і в той же час не вимагає додаткових витрат. Злом найчастіше проводиться шляхом емуляції диска, хоча дизасемблювання захищається програми також можливо.

4.5 Контрольні питання

1 У чому полягає суть проблеми захисту від НСК?

2 Перелічіть основні методи захисту від НСК. Дайте порівняльну характеристику.

3 Дайте порівняння апаратним і програмним методам захисту від НСК.

Що таке прив'язка до місця розташування на диску

Як здійснюється запис ключа за логічними межами файла.

Як здійснюється прив'язка до параметрів середовища.

Як здійснюється захист за допомогою ключової дискети

Як здійснюється Захист за допомогою ключового CD / DVD диска

Для розробки прикладу додатки нам знадобляться компоненти, наведені в таблиці 4.1.

Таблиця 4.1 - Компонентна база програми захисту від НСК

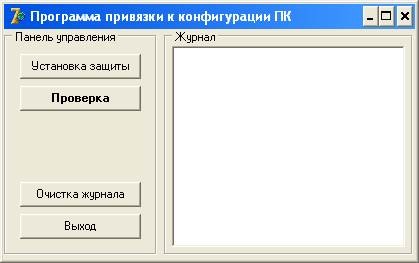

Інтерфейс програми дуже простий. Оскільки в програмі-прикладі не передбачається реалізація функції захисту від НСК в повному обсязі, нам знадобиться одна форма. Її розробка і назви встановлених на ній компонентів наведені на малюнку 4.1.

Малюнок 4.1 - Розробка форми додатка

Форма складається з двох груп компонентів: зліва розташована панель управління, праворуч журнал роботи програми. Панель управління складається з чотирьох кнопок, призначених для створення «знімка» конфігурації, перевірки «знімка» конфігурації, очищення журналу і виходу з програми відповідно. Журнал реалізований у вигляді одного компонента типу TMemo. Передбачається, що вся інформація для користувача під час створення «знімка» і його перевірки буде виводитися в компонент memoLog.

Готовий інтерфейс програми наведено на малюнку 4.2.

Малюнок 4.2 - Готовий інтерфейс програми