Як інструменти систем IdM допомагають службі ІБ.

На російському ринку IdM, який останнім часом переживає бурхливе зростання, до сих пір немає однозначної думки щодо того, для кого призначені системи IdM: для ІТ або для ІБ. Практика показує, що замовником системи може виступати як служба інформаційної безпеки, так і служба ІТ. І явної переваги в ту чи іншу сторону поки не спостерігається. У статті ми розглянемо одну сторону питання: з якими проблемами прав доступу співробітників служба ІБ стикається у своїй щоденній роботі і як інструменти IdM допомагають їй їх вирішувати.

Перша проблема, з якою стикається служба ІБ, це недотримання регламентів управління доступом. Прикладом таких порушень є надання співробітникам повноважень без узгодження або узгоджених не в установленому порядку. Наприклад, доступ співробітникові може узгодити людина, яка формально не є його керівником: у великих компаніях це не завжди легко встановити. А з'ясуватися це може тільки при розслідуванні інцідента.Нередко залишається активним доступ звільнених співробітників. Причому буває так, що цей доступ зберігають для передачі справ, а служба безпеки про це не знає. У деяких компаніях проблему становить не відкликаний вчасно доступ зовнішніх співробітників. Наприклад, підряднику надається доступ на час проведення проекту, який залишається активним і після його закінчення. Нерідко забезпечення дотримання необхідних процедур перетворюється в щоденну рутину для служби ІБ, пов'язану зі обробкою безлічі excel-файлів з даними про співробітників і облікових записах.

IdMкак система автоматизації дозволяє службі ІБ домогтися виконання всіх необхідних регламентів. У IdM автоматизуються процеси управління доступом співробітників: прийом на роботу, переведення за посадою, запит додаткових прав, відхід у відпустку, звільнення і так далі. Процеси можуть бути як повністю автоматичними, наприклад, блокування доступу при звільненні, так і включати передбачені кроки узгодження, наприклад, при запиті додаткових повноважень. При цьому узгоджувальних система обчислює на підставі даних кадрової системи або спеціальних довідників, забезпечуючи передбачений регламентом процес.

Таким чином, заявки проходять необхідний процес узгодження, видані на час права доступу своєчасно відгукуються, доступ звільнених співробітників автоматично блокується і т.д. Управління доступом здійснюється в повній відповідності з регламентами.

Друга проблема є продовженням першої - це висока трудомісткість відповідних контрольних процедур. Так, щоб виявити «забуті» облікові записи і неузгоджені повноваження, потрібно провести повний аудит. З'ясувати, кому належить кожна обліковий запис, які їй призначені повноваження і за якою заявці вони призначені. Але у великих компаніях це займає стільки часу, що до моменту закінчення аудиту саме час починати його заново, оскільки дані втрачають актуальність. Тому найчастіше його проводять рідко і вибірково, наприклад, тільки за певними системам. І в інформаційних системах накопичуються «мертві душі» і неузгоджені повноваження. Окреме питання - це накопичення співробітниками надлишкових повноважень (а іноді конфліктуючих!) При перекладах між підрозділами. Десь цей процес регламентований, десь немає. Але часто переклади залишаються поза увагою служби ІБ і це становить певну проблему. Для скорочення надлишкових прав доступу багато стандартів інформаційної безпеки наказують проведення регулярного перегляду повноважень співробітників керівниками. Той, хто хоч раз пробував проводити цю процедуру без спеціальних засобів, знає, скільки вона забирає часу і сил, і її намагаються не проводити. Тому співробітники часто мають більше повноважень, ніж їм реально потрібно.

IdMпозволяет спростити службі ІБ проведення контрольних процедур. Наприклад, IdM може автоматично виявляти неузгоджені повноваження. При виявленні порушення система може автоматично виправити його, а може сповіщати про це (або створювати заявку) службу ІБ (зрозуміло, вона може і ніяк на нього не реагувати). У IdM автоматизується процес періодичного перегляду прав доступу співробітників керівниками. Оскільки в ньому, як правило, є інформація про підпорядкованості співробітників і їхні права доступу, а заявки система створює і призначає автоматично, то цей процес проходить досить швидко і безболісно. При перекладі між підрозділами IdM дозволяє переглядати повноваження співробітників. Це реалізується або як автоматичне зміна прав доступу відповідно до рольовою моделлю, або як перегляд доступу керівниками. Зрозуміло, є і проміжні варіанти, коли, наприклад, у співробітника при перекладі відгукуються всі повноваження понад мінімального набору прав. Зрозуміло, в IdM можна автоматизувати і інші контрольні процедури, передбачені регламентами компанії.

На практиці реалізують так званий процес звірки, коли IdM при виявленні неузгоджених повноважень автоматично оповіщає про це службу ІБ і створює відповідну заявку для прийняття рішення. Співробітники служби ІБ оперативно отримують інформацію про порушення і мають можливість вжити заходів: виправити або узгодити несанкціоновані зміни. Це доповнюється звітом про звірку, в якому можна подивитися перелік виявлених неузгоджених повноважень за вказаний період. У компаніях, які потрапляють на вимогу PCI DSS або мають відповідні внутрішні стандарти, автоматизують перегляд прав доступу керівниками. Ця процедура проводиться один або два рази на рік, в рамках якої кожен керівник повинен перевірити актуальність прав доступу своїх співробітників. У IdM на керівників створюються заявки спеціального виду, де вони можуть відзначити, які права є актуальними, а які можна відкликати. Крім відповідності вимогам стандартів, така процедура допомагає істотно скоротити кількість надлишкових повноважень, призначених співробітникам. Переклад з посади автоматизують досить часто, але і тут багато варіантів. Найбільш поширений підхід містить в тому, що при перекладі між підрозділами права доступу співробітника переглядаються попереднім і новим керівниками. Це дозволяє попередньому керівникові зняти з себе відповідальність, відкликавши у співробітника критичні повноваження, а новому керівнику - коректно взяти на себе відповідальність за доступ нового підлеглого. Крім цього, така процедура знижує обсяг небажаних перетинів повноважень, призначених співробітникам.

Таким чином, всі основні контрольні процедури автоматизуються, за рахунок чого знижується кількість порушень.

Третя проблема - це відсутність необхідної інформації. Перш за все, це відсутність повної картини прав доступу до інформаційних систем. Найчастіше складно оперативно отримати інформацію про те, куди має доступ певний співробітник, або хто має доступ до певної системи. Досить складно отримати історію зміни прав доступу співробітника, щоб зрозуміти, як і на якій підставі доступ змінювався в часі і чому людині призначені ті повноваження, які у нього є. Якщо справа стосується розслідування інцидентів, які сталися значний час назад, то практично неможливо з'ясувати, хто / куди мав доступ на цю дату. А це буває нерідко. Крім цього, у служби ІБ може не бути під рукою такої інформації, як список підрядників, які мають доступ до інформаційних систем, список технологічних облікових записів з відповідальними і так далі. Це ускладнює роботу служби ІБ: ускладнює контроль, збільшує тривалість розслідування інцидентів і сповільнює прийняття оперативних заходів, якщо це необхідно.

IdMпредоставляет службі ІБ всю необхідну інформацію про процес управління правами доступу співробітників. У IdM можна в будь-який момент часу отримати інформацію про те, куди має доступ певний співробітник, які йому призначені ролі, які у нього облікові записи та повноваження в інформаційних системах. Можна дізнатися, хто має доступ до певної інформаційної системи, хто є власником тієї чи іншої облікового запису. Система надає історичну інформацію про те, що відбувалося з правами доступу співробітників, хто їм запитував і погоджував доступ. Якщо необхідно розслідувати інцидент, що стався якийсь час назад, то IdM дозволяє отримати картину прав доступу співробітника на задану дату в минулому. Крім цього, в IdM є безліч звітів на всі випадки життя.

На практиці IdM часто використовують як довідник співробітників, щоб дізнатися контактну інформацію або з'ясувати, хто яляется керівником. Часто переглядають інформацію про поточний доступі співробітників і історії його зміни. Досить часто потрібна інформація про історію узгодження заявок - як власної, так і інших співробітників. У деяких випадках потрібно інформація про доступ співробітників на певну дату в минулому. Крім цього, майже кожній службі ІБ потрібні специфічні звіти по процесу управління правами доступу, які налаштовуються в IdM в рамках проекту впровадження.

Таким чином, IdM надає службі ІБ вичерпну інформацію, необхідну для ефективного контролю прав доступу співробітників.

Зрозуміло, це не всі завдання, які IdM допомагає вирішити службі ІБ. Є ще засоби оперативного блокування доступу, скорочення обсягу узгодження заявок, контроль SoD-конфліктів і багато іншого.

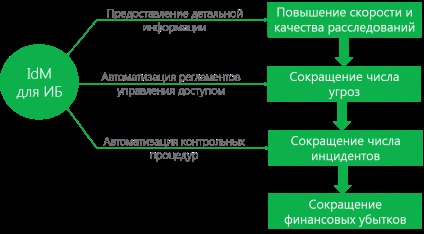

У статті ми розглянули найбільш поширені проблеми служби ІБ в частині контролю прав доступу співробітників до інформаційних систем. Це проблеми дотримання регламентів, забезпечення контрольних процедур і отримання необхідної інформації для контролю і розслідування інцидентів. Системи класу IdM надають службі ІБ багатий інструментарій для ефективного вирішення цих проблем і забезпечення повноцінного контролю прав доступу співробітників до інформаційних систем компанії.