Створення адаптивного шаблону Joomla з використанням Bootstrap. Частина 5. Додавання іконок Bootstrap пунктам меню Joomla

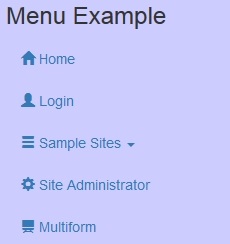

У цій статті я розповім про те, як можна додавати іконки Bootstrap до окремих пунктів меню Joomla, просто редагуючи настройки цих пунктів.

Wedal Joomla Slider v1.1 - безкоштовний модуль слайдшоу для Joomla від wedal.ru (оновлення)

Сьогодні я хотів би представити вам оновлення модуля Wedal Joomla Slider - версію 1.1 =). Незважаючи на те, що 1.1 від 1.0 відокремлюють всього 10%, модуль був переписаний практично повністю. Я додав у нього кілька нових корисних можливостей, яких раніше не було і яких так не вистачало при розробці. Сподіваюся, вам вони сподобаються.

Нові функції Joomla 3.7

У цій статті я привожу огляд нових функцій Joomla 3.7 з прикладами.

Custom Filters Pro - швидкий і зручний фільтр по додатковим полях Virtuemart

Вчора мова піде про один з кращих розширень в плані фільтрації товарів Virtuemart- Custom Filters Pro.

Joomla Custom Fields - настроюються поля в Joomla

У цій статті ми розглянемо всі типи полів, що настроюються, доступних в Joomla, а також приклади їх використання на сайті.

Не можна захищатися від ворога, не знаючи, яку зброю він використовує. Перше, і найважливіше, про що слід дізнатися - які існують види атак на сайти. Знаючи, як сайт можна зламати, набагато простіше зрозуміти, як його захистити, або в чому уразливість, якщо сайт вже зламаний. У цій статті я розповім про основні види атак, які можуть бути здійснені на Joomla-сайт.

Особливість безопасностіJoomla, какCMS з відкритим вихідним кодом.

Як відомо, Joomla є проектом з відкритим вихідним кодом. Це означає, що код Joomla може переглядати будь-хто. Добре це чи погано? Питання спірне.

Щоб зрозуміти переваги і недоліки відкритого коду, уявімо собі два ящика. Чорний і прозорий. Чорний ящик являє собою закритий код. Якщо сайт працює на самопісний CMS або ж просто на PHP, то побачити його вихідний код не можна. Все, що можна робити - відправляти якийсь вхідний вплив і стежити за результатом, який буде отриманий на виході. Тобто ви відправляється запит (наприклад, заповнюєте форму і відправляєте дані), а у відповідь отримуєте результат виконання (наприклад, дані успішно прийняті або помилка).

Якщо ж говорити про прозорій скриньці, яким є будь-який проект з відкритим вихідним кодом, в тому числі і Joomla, то ми можемо бачити всі процеси, які в ньому відбуваються. Всі точки обробки даних. Чи можемо легко зрозуміти причину того чи іншого результату, одержуваного на виході.

Так що ж в результаті краще з точки зору безпеки: чорний або прозорий ящик? Перша відповідь, яка приходить в голову: звичайно чорний. Адже незнання процесів обробки даних значно ускладнює злом. Так, це так, але далеко не завжди. Якщо закритий код писав дійсно хороший програміст, а потім він проходив тестування, то ймовірність злому вкрай мала. Проблема в тому, що такий код в основному пишуть тільки співробітники великих корпорацій, наприклад, Яндекс, Google, Mail.ru, Вконтакте і.т.д. Рівень співробітників в таких компаніях, як правило дуже високий, як і їх зарплата. А тепер давайте подумаємо, хто пише сайти для малого і середнього бізнесу? Повірте мені, далеко не генії програмного коду. Найчастіше, вони допускають елементарні уразливості, які в змозі виявити навіть автоматичні боти, що вже говорити, якщо за сайт візьметься хакер. Крім того, закритий код розслабляє. Навіщо програмісту писати код якісно, якщо його все одно ніхто не побачить?

Тепер подивимося на відкритий код. Так, він повністю проглядається, але цей момент носить не тільки негативне забарвлення. Якщо спільнота проекту з відкритим кодом велике (як, наприклад, в Joomla), то інформація про всі виявлені вразливості оперативно повідомляється розробникам і уразливості закриваються. Так відбувається багато разів, в результаті чого якість коду стає все вище. Таким чином, відкритий код, на мій погляд, краще закритого, але має особливості, які потрібно дотримуватися. В першу чергу, це регулярне оновлення як Joomla, так і її розширень. Логіка наступна: якщо вийшло оновлення безпеки, значить, в коді були знайдені вразливості. Якщо уразливості були знайдені, значить, про них стало відомо. Якщо про них стало відомо, значить, найближчим часом ними хтось спробує скористатися. Якщо своєчасно оновити Joomla і розширення до останніх версій, то уразливості на сайті будуть закриті раніше, ніж ними зможуть скористатися. Тобто можна спати спокійно.

Своєчасне оновлення є основною особливістю захисту Joomla. Важливо це розуміти. Ви можете не розбиратися в тонкощах атак, але повинні пам'ятати, що заплатки потрібно ставити вчасно, інакше ваш сайт не захистити.

Основні види атак наJoomla-сайти. Підбір пароля.

Ще один масовий тип атак, що полягає в наплювацьке ставлення до безпеки власника сайту чи його довірливості. Перше добре демонструє ось ця картинка:

Друге трохи складніше, але в загальному випадку виражається порушенням наступних правил:

Основні види атак наJoomla-сайти. Спеціалізовані атаки (XSS, SQL-ін'єкція і т.д.).

Щоб такого не відбувалося, дані, які користувачами на сайт, повинні проходити жорстку фільтрацію, яка виключає можливість завантажити що-небудь, крім того, що мається на увазі. Вирішуватися це завдання має розробниками на етапі створення розширення, але всі ми люди і помилки не є рідкістю. Для Joomla існують спеціалізовані розширення, перевіряючі всі форми та інші вразливі місця самостійно. Про них мова піде в окремій статті.

Основні види атак наJoomla-сайти.DOS іDDOS атаки.

Небезпечний вид атак, пов'язаний з обмеженими потужностями сервера, на якому розміщується сайт. Суть атаки - відправити на сайт одночасно стільки запитів, що сервер перестане справлятися з їх обробкою і для звичайних відвідувачів сайт стане недоступним. Зрозуміло, що подібні атаки не можуть бути постійними, а тривають деякий, хоча іноді і тривалий, час. Зазвичай DDOS-атаки використовуються, коли сайт має високу відвідуваність і займає високі позиції по конкурентних запитах. DDOS-атаки коштують досить дорого, але і захисту від них практично немає. Проблема в тому, що запити до сайту здійснюються з заражених комп'ютерів звичайних інтернет-користувачів без їхнього відома. При цьому стає дуже складно відокремити звичайних користувачів, які зайшли на сайт, від запитів атаки.

Основні види атак наJoomla-сайти. Уразливості сервера.

Часто трапляється, що у зломі сайту не винен ні движок ні власник. Уразливість може бути знайдена на сервері хостера, у якого розташований сайт. Цей випадок є досить частим, особливо коли використовується малоізвествний дешевий хостинг. З одного боку, якість фахівців на ньому залишає бажати кращого, з іншого - для хакера це ласий шматок, зламання якого може дати доступ відразу до сотням сайтів хостера.

Убезпечити сайт від подібних вразливостей досить просто: користуйтеся послугами тільки перевірених великих хостерів.

На цьому все. Є й інші види атак, менш поширені. Але вони будуть використовуватися в тих випадках, коли ваш сайт являє для хакера реальний інтерес і він вирішить зайнятися ним особисто. Цей випадок не частий, оскільки на 95% сайтів Інтернету немає нічого, що могло б цікавити хакерів настільки сильно, щоб вони намагалися зламувати сайт вручну. Якщо ж сайт приносить дійсно великий прибуток і є кісткою в горлі конкурентів, то не гріх замовити професійний аудит в компанії, що займається безпекою.

Дякуємо! з нетерпінням чекаю продовження з конкретними методами захисту!

Приєднаюся до благань про продовження теми і хочу запитати: розкажи будь ласка, як саме ти убезпечився від скачування сайту.

Хтось поставив мені мінус, мабуть я повинен пояснити для тих, хто приїжджає сюди на бронетехніці. Є програми типу Offline explorer, які вміють завантажувати сайти цілком. В процесі скачування створюється ТАКЕ кількість запитів, що іноді навіть деякі виділені серваки починають стогнати. А якщо вони в цей момент вже під навантаженням. Не дивлячись на мінуси питання мій залишається актуальним. Ув. Wedal, поділіться будь ласка досвідом! Я знаю, що він у вас є :)

І як же я пропустив таку статтю, начебто і на сайт ваш підписаний. Початок гарне, чекаємо продовження так сказати з практичними прийомами. Хоча на деякі сайти я вже ставив дещо яку захист, але в основному все було пов'язано зі приховуванням адмінки, правельно правами на папки, логіном і id адміна тощо. А ось як уберегти сайт наприклад від скачування це цікаво.

Шановний, Віталій !!

Підкажіть, а то вже не знаю, де шукати.

У текстових файлах Джумла (Контакти, Доставка і Оплата, Привітання на головній сторінці), став з'являтися шкідливий код, який переробляє текст на даних сторінках в знаки "??".

Тобто на головній сторінці був текст: Ласкаво просимо. Переробляє в.

Перезаліт поверх файли Джумла, не допомогло. Так само причеплено Virtumart.

Джумла 1.5.22

Данило, можливо, це не шкідливий код, а просто ви зберегли якісь файли (мовні?) В неправильному кодуванні. Кодування повинна бути UTF8 без BOM.

Дякую за пояснення. у мене сайтик один користується великим попитом і має багато конкурентів. Тепер я зрозумів чому вішається сайт з запитами.

З приводу цієї фрази в DOS-атаки можна докладніше?

Цитую Wedal:

Як поставити фільтр?

mistershadow, відповів на форумі.

І ось помічені великий наплив атак на Джумла, сотні сайтів страждають від атак, самі хостери починають закривати адмінки на час підбору паролів.

У мене один освітній сайт з відвідуваністю 1,5 тисячі влітку і жіночий сайт 300 відвідувань. Довбають вже 3 тижні. Адаменко прихована, пароль складний. У .htaccess до адмінки заблоковані всі ip. Вже не ходжу в адмінку. Хостер волає, що навантаження позамежна. За логам лізуть кожен день з різних ip. Забанили все ip, відвідуваність впала ще в 2 рази. Що робити? Ніяк не збагну.

Ельвіра, мої найперші методи такі:

- використовувати захист від флуду - є в sh404sef. Рекомендую.

- "Прихована админка" - буває по різному. Найефективніше закрити до неї доступ через .htaccess + .htpassword в адмінській директорії.

- змінити хостера на хорошого)

- якщо J! 1.5.x - СРОЧНО МІНЯТИ на нову.

Ельвіра і Magnum79, дійсно зараз на декількох сайтах налаштував додатково .htpassword на адмінській директорію, тобто щоб увійти в адмінку потрібно тепер 2 рази пароль вводити (різні). Якщо ще задурити, то додатково зробити доступ тільки з одного IP, але мені особисто це не зручно, тому що IP динамічно отримую і це не варіант, хіба що підмережа вирішувати. Joomla однозначно 2.5 або 3.

Також цікаво, може бути можна якось замаскувати Joomla, щоб боти не могли її визначити, але думаю це або не реально, або затратно дуже.

"Замаскувати J!" - це мені нагадує, як в детстсве закрив очі і здається, що тебе немає :) Допоможе тільки від хацкери подібного віку

Magnum79, зовсім не обов'язково. Справа в тому, що більшість ботів працює саме примітивно. Використовуються найпростіші визначники CMS. Той же тег Generator. Це пов'язано з тим, що для ботів важлива саме масовість. Якщо людина хоча б трохи подбав про безпеку свого сайту, то навіщо витрачати на такий сайт час і ресурси? Адже простіше знайти в Інтернеті ще сто таких же незахищених.

Інша справа - якщо за сайт хакер взявся особисто. Тут вже так - не допоможе.

Якась вода суцільна для "домогосподарок", де SQL-ін'єкції та інше? Перебором паролів зараз ніхто не ламає.

Антон, перебором паролів ще як ламають. Так, що хостинги відключають сайти через навантаження на стандартну сторінку входу в адмінку. Кажу, грунтуючись на особистому досвіді і досвіді замовників.

SQL-ін'єкції - це вам уже на Habr. Я все-таки намагаюся писати загальнодоступні статті, реалізувати приклади з яких зможуть непрограмістів. Ін'єкції - це вже зовсім інший рівень.

Заблокував за допомогою .htaccess доступ в директорію / administrator для всіх айпішніков крім свого - проблема з підбором вирішена радикально, хоча у мене і так логіни-паролі такі що неможливо підібрати. А SQL-ін'єкції та інше легко блокуються плагіном jHackGuard, міг би написати про нього в статті. Мені кілька разів заражали і ламали сайти, так що знаю не з чуток. Одного разу лікував знайомому інтернет-магазин від вірусу який фактично паралізував йому сайт, гидота сиділа в непримітному файлі "картинці" з розширенням PNG, виявив його намагаючись викачати з хостингу архів з резервною копією, Avast відразу показав де тварина засіла.